-

Marea Britanie+44 (20) 4577-20-00

-

SUA+1 (929) 431-18-18

-

Israel+972 (55) 507-70-81

-

Brazilia+55 (61) 3772-18-88

-

Canada+1 (416) 850-13-33

-

Republica Cehă+420 (736) 353-668

-

Estonia+372 (53) 683-380

-

Grecia+30 (800) 000-02-04

-

Irlanda+353 (1) 699-43-88

-

Islanda+354 (53) 952-99

-

Lituania+370 (700) 660-08

-

Țările de Jos+31 (970) 1027-77-87

-

Portugalia+351 (800) 180-09-04

-

România+40 (376) 300-641

-

Suedia+46 (79) 008-11-99

-

Slovacia+421 (2) 333-004-23

-

Elveția+41 (22) 508-77-76

-

Moldova+373 (699) 33-1-22

Căutarea de vulnerabilități pe site-ul web

- Acasă

- Baza de cunoștințe

- Căutarea de vulnerabilități pe site-ul web

Testarea site-urilor vă permite să găsiți vulnerabilități și erori care pot fi exploatate de atacatori. Dacă sunteți administrator de site, vă recomandăm să adăugați testele de penetrare pe lista dvs. de instrumente și să căutați în mod regulat vulnerabilități pentru a vă asigura că site-urile dvs. sunt complet sigure. Problemele descoperite vă vor ajuta să remediați punctele slabe.

Testarea securității implică atât de multe instrumente și sarcini diferite. În acest articol, să acoperim aspectele de bază ale găsirii vulnerabilităților într-un site web. Cu ajutorul acestei instrucțiuni, veți putea să vă păstrați resursa în siguranță.

GĂSIREA VULNERABILITĂȚILOR PE UN SITE WEB

Testarea penetrării și căutarea de vulnerabilități pe un site web implică mai multe acțiuni. Nu este suficient să rulați un instrument și să testați site-ul, aveți nevoie de abordarea corectă pentru a vă ajuta să adunați cât mai multe informații despre securitatea sistemului dvs.

Principalele etape sunt:

- recunoașterea - căutarea și colectarea de informații despre rețeaua sau serverele dvs;

- scanarea - acest pas implică verificarea site-ului pentru a detecta vulnerabilitățile pe baza informațiilor colectate;

- exploatarea - această etapă este opțională și nu este întotdeauna necesară pentru testerele de penetrare. Ea este necesară dacă trebuie să arătați pericolul real al vulnerabilităților;

- remedierea - în această etapă trebuie să remediați toate vulnerabilitățile găsite pe site-ul dumneavoastră.

În continuare, să vedem ce trebuie făcut în fiecare dintre etape și ce instrumente ar trebui să folosiți pentru a face acest lucru. Este mai bine să nu instalați toate aceste programe separat, ci să utilizați un mediu pregătit pentru testele de penetrare - Kali Linux. Aceasta este o distribuție Linux special pregătită care conține deja toate programele necesare. În acest fel, nu trebuie să instalați nimic. Puteți rula sistemul de pe o unitate flash sau puteți instala Kali Linux pe hard disk.

Informații

Pentru a afla ce informații pot afla alte persoane despre sistemul dumneavoastră, trebuie să aplicați mai multe instrumente:

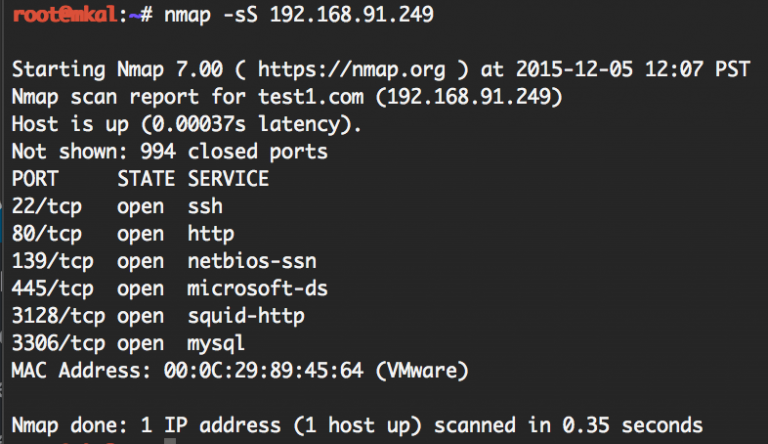

nmap este unul dintre cele mai populare instrumente de scanare a rețelei. Îl puteți utiliza pentru a vedea ce servicii rulează pe serverul unui site web, ce porturi utilizează, versiunile porturilor acestora și chiar versiunea sistemului de operare. Pentru a vedea porturile deschise pe computerul dvs. executați această comandă în terminalul Kali Linux:

$ nmap -sS 192.168.91.249

192.168.91.249 este adresa ip a resursei. Această comandă afișează porturile deschise și numele serviciilor. Puteți obține informații mai detaliate, de exemplu, puteți aduna o mulțime de informații despre sistem deja în acest moment. De exemplu, aici puteți vedea că mașina rulează un server SSH, un server web, servicii de partajare a fișierelor Samba și un server proxy pe portul 3128. Toate acestea ar putea fi potențial vulnerabile.

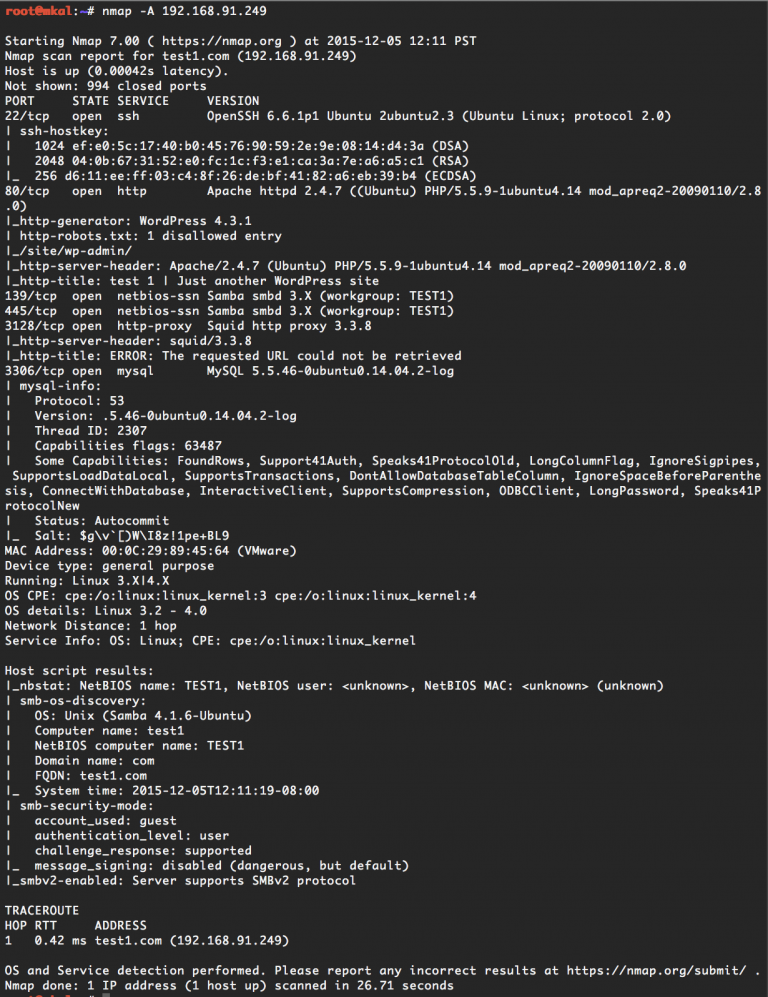

Scanerul Nmap vă permite să săpați mai adânc, cu o scanare mai intensivă. Pentru a face acest lucru, utilizați opțiunea -A:

$ nmap -A 192.168.91.62

Aici veți vedea deja mult mai multe informații, cum ar fi versiunile serviciilor, ora sistemului, sistemul de gestionare a conținutului și chiar versiunea sistemului de operare. De asemenea, dacă sunt găsite vulnerabilități simple, cum ar fi o parolă FTP slabă, veți afla și despre aceasta. Puteți citi mai multe despre cum să utilizați Nmap într-un articol separat. Ar trebui să utilizați și alte surse de informații disponibile. Este important să înțelegeți ce informații sunt disponibile despre dvs. în rețea și dacă un atacator poate obține informații la care nu ar trebui să aibă acces.

Iată câteva servicii:

- whois - puteți utiliza acest serviciu pentru a afla informații disponibile publicului despre domeniu, registrator, proprietar și alte informații de contact;

- recon-ng - un instrument de analiză util care vine cu Kali Linux;

- Maltego Chlorine este un instrument open source foarte popular pentru colectarea de informații din surse deschise;

- Netcraft - un instrument util care vă permite să găsiți subdomeniile unui site web;

- hackertarget.com/reverse-ip-lookup - vă permite să aflați ce alte site-uri rulează pe adresa dumneavoastră IP.

- După ce ați terminat colectarea informațiilor în faza de recunoaștere, trebuie să treceți la scanare, să căutați direct vulnerabilități pe site-ul Kali Linux.

Scanarea

Fuzzing-ul este adesea folosit pentru scanare. Ideea din spatele fuzării este de a trimite o cantitate mare de date aleatorii pe site-ul dvs. pentru a încerca să găsiți vulnerabilități. Diversele instrumente pe care le vom analiza mai jos vor simula atacuri pentru a testa vulnerabilitatea unei aplicații.

Fuzzing-ul aplicațiilor poate identifica vulnerabilități, dar pentru cele mai bune rezultate merită să înțelegeți cum funcționează aceste aplicații și care este bug-ul. Dacă aveți acces la codul sursă al proiectului, puteți utiliza fuzzing-ul și analiza manuală în paralel pentru a găsi problemele cu o precizie mai mare. Atacurile de fuzzing sunt foarte zgomotoase deoarece necesită transmiterea unei cantități mari de date. Un sistem de protecție împotriva intruziunilor le va observa, trebuie să fiți atenți. În continuare, să ne uităm la instrumentele care pot fi utilizate.

WPScan este un proiect open source scris în Ruby special pentru scanarea WordPress. Este foarte ușor de utilizat și poate fi util pentru site-urile care utilizează o mulțime de plugin-uri sau care nu sunt actualizate. Utilitarul nu are nevoie de cod sursă și efectuează scanări de la distanță.

Nikto este un scaner de vulnerabilități pentru site-uri web. Acesta rulează mult mai mult decât WPSan, dar este proiectat pentru mai mult decât WordPress. Acesta include o mulțime de plugin-uri și va rula o mulțime de interogări în timpul scanării. De exemplu, software-ul poate găsi un fișier care va emite informații phpinfo. Dar Nikto generează o mulțime de fals pozitive, așa că trebuie să analizați cu atenție rezultatul.

Burp Suite este un program foarte puternic pentru a găsi vulnerabilități într-un site web sau aplicații web. Acest instrument funcționează numai prin intermediul unui browser web. Instrumentul vă permite să verificați toate formularele care se află pe site-ul web, să verificați trimiterea diferitelor antete, să vedeți răspunsurile și solicitările browserului, să efectuați scanarea activă a URL-urilor, să efectuați analiza codului static javascript și să căutați vulnerabilități XSS pe site-ul web. Este un instrument excelent, dar poate părea complicat.

SQLMap este un program pentru a găsi vulnerabilitățile sql ale unui site web. Puteți găsi toate locurile posibile în care pot fi efectuate injecții SQL. De exemplu, dacă presupuneți că ar putea exista o injecție sql în parametrul id, utilizați această comandă

$ sqlmap -u http://example.com/?id=1 -p idProgramul va testa diferite tipuri de baze de date, astfel încât să puteți specifica doar cea potrivită:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idAceste comenzi vă permit să testați câmpuri, să specificați diferiți parametri precum baze de date, tabele sau parole.

Exploatare

Exploatarea completează căutarea de vulnerabilități pe site și asigură exploatarea vulnerabilităților pentru a obține acces la sistem sau la date. În general, dacă ați reușit să găsiți găuri în securitatea dvs. și să le închideți, nu trebuie să mai faceți nimic. Dar uneori trebuie să dovediți că problema este cu adevărat gravă.

Este recomandat să nu utilizați exploatarea vulnerabilităților pe sistemele de producție. deoarece poate duce la probleme. Este mai bine să creați o mașină virtuală și deja în ea să arătați tot ce aveți nevoie. Iată câteva instrumente pe care le puteți utiliza:

- SQLMap - un instrument pentru a găsi vulnerabilități sql și a le exploata;

- Burp Suite - pentru a găsi vulnerabilități XSS și a le exploata;

- Metasploit - exploatarea vulnerabilităților din sistem.

Metasploit este un întreg mediu de testare a penetrării care conține multe exploatări gata făcute. Puteți găsi exploatări pentru plugin-urile sau serviciile instalate detectate în primul pas. Vom analiza mai îndeaproape modul de utilizare a Metasploit într-un articol viitor.

Aplicarea de patch-uri

Aceasta este etapa finală a căutării vulnerabilităților. Pe baza a tot ceea ce a fost găsit, trebuie să trageți concluzii și să închideți toate găurile. Când aveți toate datele despre vulnerabilități. Prioritizați și remediați tot ceea ce ați găsit. Dacă ați reușit să găsiți aceste vulnerabilități, atunci oricine altcineva le poate găsi.

Concluzii

În acest articol, am făcut un curs foarte rapid de găsire a vulnerabilităților site-urilor web și am analizat principalele programe de găsire a vulnerabilităților site-urilor web pe care le puteți utiliza pentru a vă asigura că resursa sau infrastructura dvs. este cât mai sigură posibil. Multe dintre aceste instrumente sunt standard în industrie. Acum vă puteți gândi la strategia dvs. de testare și puteți încerca să eliminați toate vulnerabilitățile.