-

Wielka Brytania+44 (20) 4577-20-00

-

USA+1 (929) 431-18-18

-

Izrael+972 (55) 507-70-81

-

Brazylia+55 (61) 3772-18-88

-

Kanada+1 (416) 850-13-33

-

Republika Czeska+420 (736) 353-668

-

Estonia+372 (53) 683-380

-

Grecja+30 (800) 000-02-04

-

Irlandia+353 (1) 699-43-88

-

Islandia+354 (53) 952-99

-

Litwa+370 (700) 660-08

-

Holandia+31 (970) 1027-77-87

-

Portugalia+351 (800) 180-09-04

-

Rumunia+40 (376) 300-641

-

Szwecja+46 (79) 008-11-99

-

Słowacja+421 (2) 333-004-23

-

Szwajcaria+41 (22) 508-77-76

-

Mołdawia+373 (699) 33-1-22

Wyszukiwanie luk w zabezpieczeniach na stronie internetowej

- Główna

- Baza wiedzy

- Wyszukiwanie luk w zabezpieczeniach na stronie internetowej

Testowanie witryn pozwala znaleźć luki i błędy, które mogą zostać wykorzystane przez atakujących. Jeśli jesteś administratorem witryny, zalecamy dodanie testów penetracyjnych do listy narzędzi i regularne wyszukiwanie luk w celu zapewnienia pełnego bezpieczeństwa witryn. Wykryte problemy pomogą ci naprawić słabe punkty.

Testy bezpieczeństwa obejmują wiele różnych narzędzi i zadań. W tym artykule omówimy podstawowe aspekty znajdowania luk w zabezpieczeniach witryny. Dzięki tej instrukcji będziesz w stanie zapewnić bezpieczeństwo swoich zasobów.

ZNAJDOWANIE LUK W ZABEZPIECZENIACH NA STRONIE INTERNETOWEJ

Testy penetracyjne i wyszukiwanie luk na stronie internetowej obejmuje kilka działań. Nie wystarczy uruchomić jedno narzędzie i przetestować witrynę, potrzebne jest odpowiednie podejście, które pomoże zebrać jak najwięcej informacji o bezpieczeństwie systemu.

Główne kroki to:

- rekonesans - wyszukiwanie i zbieranie informacji o swojej sieci lub serwerach;

- skanowanie - ten krok obejmuje sprawdzenie witryny pod kątem luk w zabezpieczeniach na podstawie zebranych informacji;

- eksploatacja - ten krok jest opcjonalny i nie zawsze potrzebny testerom penetracyjnym. Jest niezbędny, jeśli chcesz pokazać realne zagrożenie związane z lukami w zabezpieczeniach;

- łatanie - na tym etapie należy naprawić wszystkie luki znalezione w witrynie.

Następnie przyjrzyjmy się, co należy zrobić na każdym z etapów i jakich narzędzi należy do tego użyć. Lepiej nie instalować wszystkich tych programów osobno, ale skorzystać z gotowego środowiska do testów penetracyjnych - Kali Linux. Jest to specjalnie przygotowana dystrybucja Linuksa, która zawiera już wszystkie niezbędne programy. Dzięki temu nie trzeba niczego instalować. System można uruchomić z pendrive'a lub zainstalować Kali Linux na dysku twardym.

Inteligencja

Aby dowiedzieć się, jakie informacje o twoim systemie mogą uzyskać inne osoby, musisz zastosować kilka narzędzi:

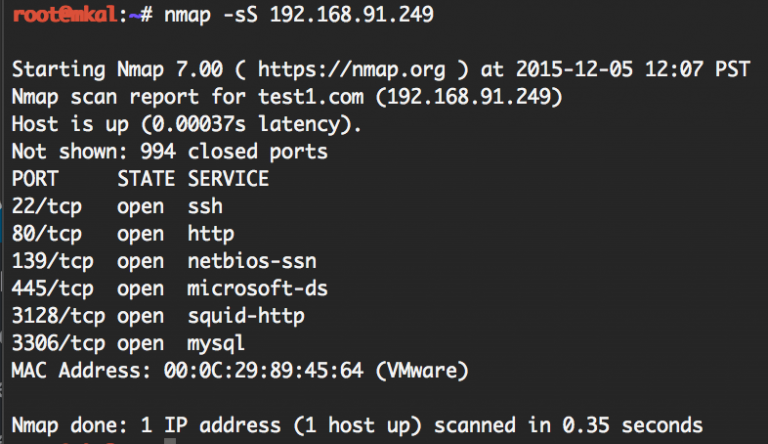

nmap to jedno z najpopularniejszych narzędzi do skanowania sieci. Można go użyć do sprawdzenia, jakie usługi są uruchomione na serwerze strony internetowej, jakich portów używają, ich wersji portów, a nawet wersji systemu operacyjnego. Aby zobaczyć otwarte porty na swoim komputerze, uruchom to polecenie w terminalu Kali Linux:

$ nmap -sS 192.168.91.249

192.168.91.249 to adres IP zasobu. To polecenie wyświetla otwarte porty i nazwy usług. Możesz uzyskać bardziej szczegółowe informacje, na przykład możesz zebrać wiele informacji o systemie już w tym momencie. Na przykład tutaj widać, że na komputerze działa serwer SSH, serwer WWW, usługi udostępniania plików Samba i serwer proxy na porcie 3128. Wszystkie te elementy mogą być potencjalnie podatne na ataki.

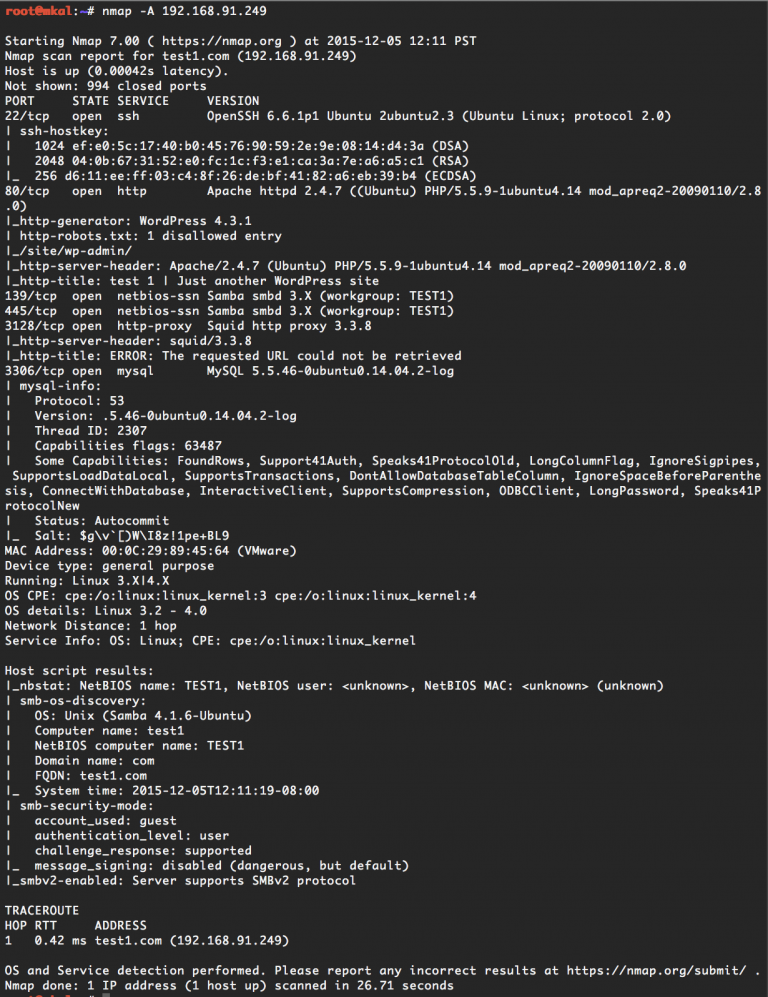

Skaner Nmap pozwala na głębsze i bardziej intensywne skanowanie. Aby to zrobić, należy użyć opcji -A:

$ nmap -A 192.168.91.62

Tutaj zobaczysz już znacznie więcej informacji, takich jak wersje usług, czas systemowy, system zarządzania treścią, a nawet wersja systemu operacyjnego. Ponadto, jeśli zostaną znalezione proste luki w zabezpieczeniach, takie jak słabe hasło FTP, dowiesz się o tym również. Więcej na temat korzystania z Nmapa można przeczytać w osobnym artykule. Powinieneś także korzystać z innych dostępnych źródeł informacji. Ważne jest, aby zrozumieć, jakie informacje są dostępne o tobie w sieci i czy atakujący może uzyskać informacje, do których nie powinien mieć dostępu.

Oto kilka usług:

- whois - możesz użyć tej usługi, aby znaleźć publicznie dostępne informacje o domenie, rejestratorze, właścicielu i innych danych kontaktowych;

- recon-ng - przydatne narzędzie analityczne dostarczane z systemem Kali Linux;

- Maltego Chlorine - bardzo popularne narzędzie open source do zbierania informacji z otwartych źródeł;

- Netcraft - przydatne narzędzie, które pozwala znaleźć subdomeny strony internetowej;

- hackertarget.com/reverse-ip-lookup - pozwala dowiedzieć się, jakie inne witryny działają pod danym adresem IP.

- Po zakończeniu zbierania informacji w fazie rekonesansu, należy przejść do skanowania, bezpośredniego wyszukiwania luk w witrynie Kali Linux.

Skanowanie

Fuzzing jest często używany do skanowania. Ideą fuzzingu jest wysyłanie dużej ilości losowych danych do witryny w celu znalezienia luk w zabezpieczeniach. Różne narzędzia, którym przyjrzymy się poniżej, będą symulować ataki w celu przetestowania podatności aplikacji.

Fuzzing aplikacji może zidentyfikować luki w zabezpieczeniach, ale aby uzyskać najlepsze wyniki, warto zrozumieć, jak działają te aplikacje i na czym polega błąd. Jeśli masz dostęp do kodu źródłowego projektu, możesz użyć fuzzingu i ręcznej analizy równolegle, aby znaleźć problemy z większą dokładnością. Ataki fuzzingowe są bardzo głośne, ponieważ wymagają przesyłania dużej ilości danych. System ochrony przed włamaniami je zauważy, więc trzeba być ostrożnym. Następnie przyjrzyjmy się narzędziom, które można wykorzystać.

WPScan to projekt open source napisany w Ruby specjalnie do skanowania WordPressa. Jest bardzo łatwy w użyciu i może być przydatny w przypadku witryn, które używają wielu wtyczek lub nie są aktualizowane. Narzędzie nie wymaga kodu źródłowego i wykonuje skanowanie zdalnie.

Nikto to skaner luk w zabezpieczeniach dla stron internetowych. Działa znacznie dłużej niż WPSan, ale jest przeznaczony nie tylko dla WordPressa. Zawiera wiele wtyczek i uruchamia wiele zapytań podczas skanowania. Na przykład oprogramowanie może znaleźć plik, który wyświetli informacje phpinfo. Jednak Nikto generuje wiele fałszywych alarmów, więc należy dokładnie przeanalizować dane wyjściowe.

Burp Suite to bardzo potężny program do znajdowania luk w witrynie lub aplikacjach internetowych. Narzędzie to działa wyłącznie za pośrednictwem przeglądarki internetowej. Narzędzie pozwala sprawdzić wszystkie formularze znajdujące się na stronie internetowej, sprawdzić przesyłanie różnych nagłówków, zobaczyć odpowiedzi i żądania przeglądarki, przeprowadzić aktywne skanowanie adresów URL, przeprowadzić statyczną analizę kodu javascript i wyszukać luki XSS na stronie internetowej. To świetne narzędzie, ale może wydawać się skomplikowane.

SQLMap to program do wyszukiwania luk w zabezpieczeniach SQL na stronie internetowej. Możesz znaleźć wszystkie możliwe miejsca, w których można wykonać wstrzyknięcia SQL. Na przykład, jeśli zakładasz, że w parametrze id może znajdować się sql injection, użyj tego polecenia

$ sqlmap -u http://example.com/?id=1 -p idProgram przetestuje różne typy baz danych, dzięki czemu można określić tylko ten właściwy:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idPolecenia te umożliwiają testowanie pól, określanie różnych parametrów, takich jak bazy danych, tabele lub hasła.

Eksploracja

Exploit kończy wyszukiwanie luk w zabezpieczeniach na stronie i umożliwia ich wykorzystanie w celu uzyskania dostępu do systemu lub danych. Ogólnie rzecz biorąc, jeśli udało ci się znaleźć luki w zabezpieczeniach i je zamknąć, nie musisz robić nic więcej. Czasami jednak trzeba udowodnić, że problem jest naprawdę poważny.

Zaleca się, aby nie wykorzystywać luk w zabezpieczeniach w systemach produkcyjnych, ponieważ może to prowadzić do problemów. Lepiej jest utworzyć maszynę wirtualną i już w niej pokazać wszystko, czego potrzebujesz. Oto kilka narzędzi, których można użyć:

- SQLMap - narzędzie do wyszukiwania luk sql i ich wykorzystywania;

- Burp Suite - do znajdowania luk XSS i ich wykorzystywania;

- Metasploit - wykorzystywanie luk w zabezpieczeniach systemu.

Metasploit to całe środowisko do testów penetracyjnych, które zawiera wiele gotowych exploitów. Można znaleźć exploity dla zainstalowanych wtyczek lub usług wykrytych w pierwszym kroku. Przyjrzymy się bliżej, jak korzystać z Metasploit w przyszłym artykule.

Patchowanie

Jest to ostatni etap wyszukiwania luk w zabezpieczeniach. Na podstawie wszystkiego, co zostało znalezione, należy wyciągnąć wnioski i załatać wszystkie dziury. Gdy masz już wszystkie dane na temat luk w zabezpieczeniach. Ustal priorytety i napraw wszystko, co znalazłeś. Jeśli ty byłeś w stanie znaleźć te luki, to każdy inny może je znaleźć.

Wnioski

W tym artykule przeprowadziliśmy bardzo szybki kurs znajdowania luk w zabezpieczeniach witryn internetowych i przyjrzeliśmy się głównemu oprogramowaniu do znajdowania luk w zabezpieczeniach witryn internetowych, którego można użyć, aby zapewnić maksymalne bezpieczeństwo zasobów lub infrastruktury. Wiele z tych narzędzi jest standardem branżowym. Teraz możesz pomyśleć o swojej strategii testowania i spróbować wyeliminować wszystkie luki.