-

Nagy-Britannia+44 (20) 4577-20-00

-

USA+1 (929) 431-18-18

-

Izrael+972 (55) 507-70-81

-

Brazília+55 (61) 3772-18-88

-

Kanada+1 (416) 850-13-33

-

Cseh+420 (736) 353-668

-

Észtország+372 (53) 683-380

-

Görögország+30 (800) 000-02-04

-

Írország+353 (1) 699-43-88

-

Izland+354 (53) 952-99

-

Litvánia+370 (700) 660-08

-

Hollandia+31 (970) 1027-77-87

-

Portugália+351 (800) 180-09-04

-

Románia+40 (376) 300-641

-

Svédország+46 (79) 008-11-99

-

Szlovákia+421 (2) 333-004-23

-

Svájc+41 (22) 508-77-76

-

Moldova+373 (699) 33-1-22

A weboldalon található sebezhetőségek keresése

- Főoldal

- Tudásbázis

- A weboldalon található sebezhetőségek keresése

Az oldaltesztelés lehetővé teszi, hogy megtaláljuk a támadók által kihasználható sebezhetőségeket és hibákat. Ha Ön webhelyek rendszergazdája, javasoljuk, hogy vegye fel a penetrációs tesztelést az eszközei listájára, és rendszeresen keresse a sebezhetőségeket, hogy webhelyei teljesen biztonságosak legyenek. A felfedezett problémák segítenek a gyenge pontok kijavításában.

A biztonsági tesztelés nagyon sok különböző eszközt és feladatot foglal magában. Ebben a cikkben a webhelyek sebezhetőségének megtalálásának alapvető szempontjaival foglalkozunk. Ennek az utasításnak a segítségével képes lesz arra, hogy erőforrását biztonságban tartsa.

SEBEZHETŐSÉGEK MEGTALÁLÁSA EGY WEBOLDALON

A behatolásvizsgálat és a sebezhetőségek keresése egy weboldalon több műveletet foglal magában. Nem elég egy eszközt futtatni és tesztelni a webhelyet, hanem megfelelő megközelítésre van szükség, amely segít a lehető legtöbb információt összegyűjteni a rendszer biztonságáról.

A főbb lépések a következők:

- felderítés - keresés és információgyűjtés a hálózatáról vagy szervereiről;

- pásztázás - ez a lépés a webhely ellenőrzését jelenti a sebezhetőségek szempontjából az összegyűjtött információk alapján;

- kihasználás - ez a lépés opcionális, és a behatolásvizsgálóknak nem mindig van rá szükségük. Akkor szükséges, ha a sebezhetőségek valós veszélyét kell bemutatni;

- foltozás - ebben a szakaszban kell kijavítani a webhelyen talált összes sebezhetőséget.

Ezután nézzük meg, hogy mit kell tenni az egyes szakaszokban, és milyen eszközöket kell használni ehhez. Jobb, ha nem telepítjük külön-külön ezeket a programokat, hanem egy kész környezetet használunk a penetrációs teszteléshez - a Kali Linuxot. Ez egy speciálisan erre a célra készített Linux disztribúció, amely már tartalmazza az összes szükséges programot. Így nem kell semmit sem telepítened. A rendszert futtathatja pendrive-ról, vagy telepítheti a Kali Linuxot a merevlemezére.

Intelligencia

Ahhoz, hogy megtudja, milyen információkat tudnak meg mások a rendszeréről, több eszközt kell alkalmaznia:

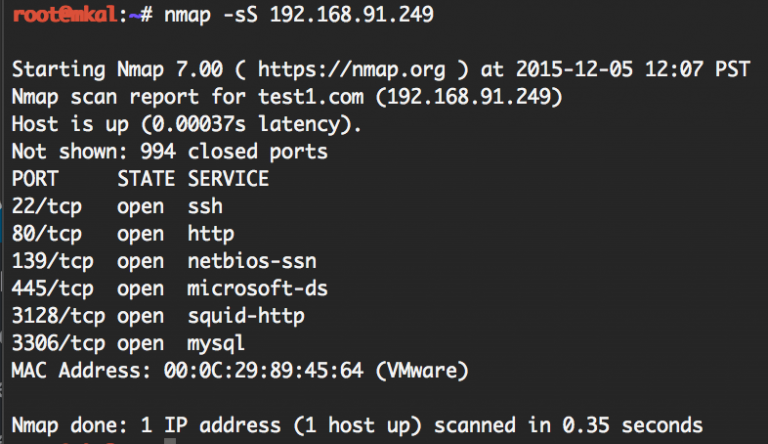

Aznmap az egyik legnépszerűbb hálózati keresőeszköz. Segítségével megnézheti, hogy milyen szolgáltatások futnak egy weboldal szerverén, milyen portokat használnak, azok portverzióit, sőt még az operációs rendszer verzióját is. A gépeden lévő nyitott portok megtekintéséhez futtasd ezt a parancsot a Kali Linux termináljában:

$ nmap -sS 192.168.91.249

192.168.91.249 az erőforrás ip-címe. Ez a parancs megjeleníti a nyitott portokat és a szolgáltatások nevét. Részletesebb információkat is kaphatsz, például már ekkor sok információt gyűjthetsz a rendszerről. Itt például láthatjuk, hogy a gépen SSH-kiszolgáló, webkiszolgáló, Samba fájlmegosztó szolgáltatások és egy proxy-kiszolgáló fut a 3128-as porton. Ezek mindegyike potenciálisan sebezhető lehet.

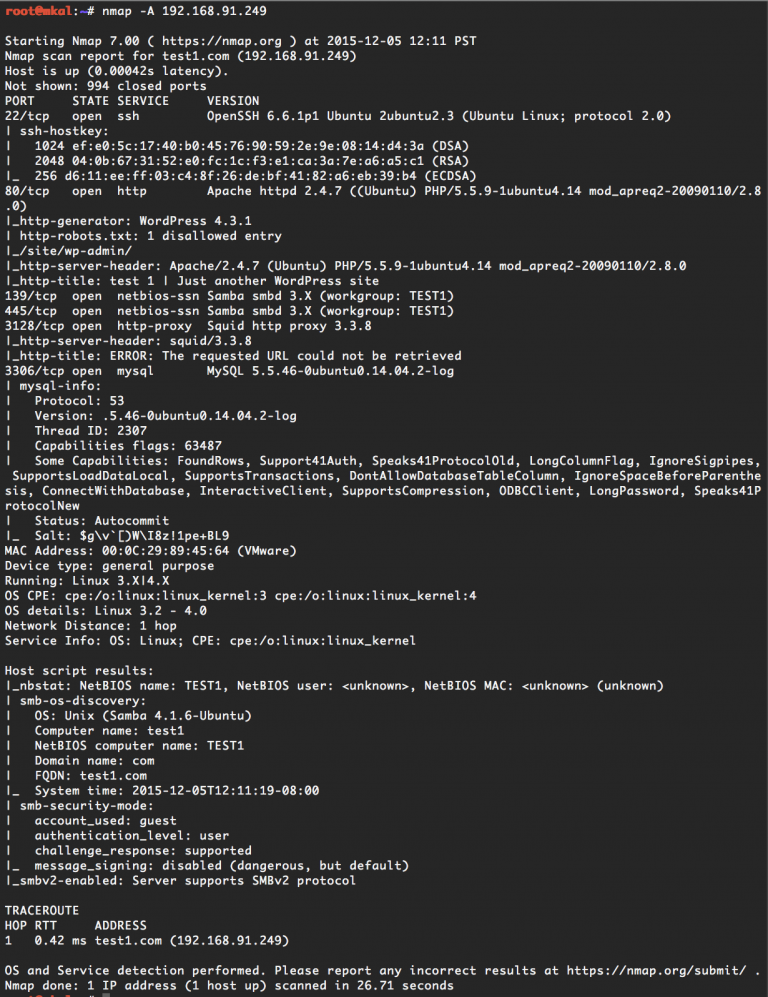

Az Nmap szkenner lehetővé teszi, hogy mélyebbre ásson, intenzívebb vizsgálatot végezzen. Ehhez használja a -A opciót:

$ nmap -A 192.168.91.62

Itt már sokkal több információt láthat, például a szolgáltatásverziókat, a rendszeridőt, a tartalomkezelő rendszert és még az operációs rendszer verzióját is. Továbbá, ha egyszerű sebezhetőségeket, például gyenge FTP-jelszót talál, arról is értesülni fog. Az Nmap használatáról egy külön cikkben olvashat bővebben. Érdemes más elérhető információforrásokat is felhasználni. Fontos, hogy tisztában legyen azzal, milyen információk állnak rendelkezésre Önről a hálózaton, és hogy egy támadó hozzájuthat-e olyan információkhoz, amelyekhez nem lenne szabad hozzáférnie.

Íme néhány szolgáltatás:

- whois - ezzel a szolgáltatással nyilvánosan elérhető információkat tudhat meg a domainről, a regisztrátorról, a tulajdonosról és egyéb elérhetőségekről;

- recon-ng - a Kali Linuxhoz mellékelt hasznos elemző eszköz;

- Maltego Chlorine - egy nagyon népszerű nyílt forráskódú eszköz nyílt forrásokból származó információk gyűjtésére;

- Netcraft - egy hasznos eszköz, amely lehetővé teszi egy weboldal aldomainjeinek megtalálását;

- hackertarget.com/reverse-ip-lookup - lehetővé teszi, hogy megtudja, milyen más webhelyek futnak az Ön ip-címén.

- Miután befejezte az információgyűjtést a felderítési fázisban, tovább kell lépnie a szkennelésre, közvetlenül a Kali Linux webhelyén kell keresnie a sebezhetőségeket.

Szkennelés

A szkenneléshez gyakran használják a fuzzingot. A fuzzolás lényege, hogy nagy mennyiségű véletlenszerű adatot küldünk a webhelyre, hogy megpróbáljuk megtalálni a sebezhetőségeket. A különböző eszközök, amelyeket az alábbiakban megnézünk, támadásokat szimulálnak, hogy teszteljék egy alkalmazás sebezhetőségét.

Az alkalmazások fuzzingolásával azonosíthatók a sebezhetőségek, de a legjobb eredmények érdekében érdemes megérteni, hogyan működnek ezek az alkalmazások és mi a hiba. Ha hozzáférünk a projekt forráskódjához, akkor a fuzzingot és a kézi elemzést párhuzamosan használhatjuk, hogy nagyobb pontossággal találjuk meg a problémákat. A fuzzing támadások nagyon hangosak, mert sok adat továbbítását igénylik. Egy behatolásvédelmi rendszer észreveszi őket, óvatosnak kell lenned. Ezután nézzük meg a használható eszközöket.

A WPScan egy nyílt forráskódú projekt, amely Ruby-ban íródott, kifejezetten a WordPress szkennelésére. Nagyon könnyen használható, és hasznos lehet olyan webhelyek esetében, amelyek sok bővítményt használnak, vagy nem frissülnek. A segédprogramnak nincs szüksége forráskódra, és távolról végzi a vizsgálatokat.

A Nikto egy sebezhetőségi szkenner weboldalakhoz. Sokkal hosszabb ideig fut, mint a WPSan, de nem csak a WordPresshez készült. Rengeteg bővítményt tartalmaz, és a vizsgálat során sok lekérdezést futtat. Például a szoftver képes megtalálni egy olyan fájlt, amely phpinfo információkat ad ki. A Nikto azonban sok hamis pozitív eredményt generál, ezért gondosan elemezni kell a kimenetet.

A Burp Suite egy nagyon hatékony program a weboldal vagy webes alkalmazások sebezhetőségének megtalálására. Ez az eszköz csak egy webböngészőn keresztül működik. Az eszköz lehetővé teszi a weboldalon található összes űrlap ellenőrzését, a különböző fejlécek beküldésének ellenőrzését, a böngésző válaszainak és kéréseinek megtekintését, aktív URL-ellenőrzést, statikus javascript kódelemzést és XSS sebezhetőségek keresését a weboldalon. Ez egy nagyszerű eszköz, de bonyolultnak tűnhet.

Az SQLMap egy olyan program, amely egy weboldal sql sebezhetőségeit keresi. Megtalálhatja az összes lehetséges helyet, ahol SQL injekciókat lehet végrehajtani. Például, ha feltételezzük, hogy az id paraméterben sql injekció lehet, használjuk ezt a parancsot

$ sqlmap -u http://example.com/?id=1 -p idA program különböző típusú adatbázisokat tesztel, így csak a megfelelőt adhatja meg:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idEzek a parancsok lehetővé teszik a mezők tesztelését, különböző paraméterek, például adatbázisok, táblázatok vagy jelszavak megadását.

Exploit

Az Exploitation befejezi a sebezhetőségek keresését a webhelyen, és biztosítja a sebezhetőségek kihasználását a rendszerhez vagy adatokhoz való hozzáférés megszerzéséhez. Általánosságban elmondható, hogy ha sikerült megtalálni a biztonsági réseket és bezárni őket, akkor nincs szükség másra. Néha azonban be kell bizonyítania, hogy a probléma valóban komoly.

Nem ajánlott a sebezhetőségek kihasználását használni a termelő rendszereken. mert ez problémákhoz vezethet. Jobb, ha létrehoz egy virtuális gépet, és már abban megmutat mindent, amire szükséged van. Itt van néhány eszköz, amit használhatsz:

- SQLMap - egy eszköz az sql sebezhetőségek keresésére és kihasználására;

- Burp Suite - XSS sebezhetőségek keresésére és kihasználására;

- Metasploit - a rendszer sebezhetőségének kihasználása.

A Metasploit egy teljes penetrációs tesztelési környezet, amely számos kész exploitot tartalmaz. Az első lépésben észlelt telepített bővítményekhez vagy szolgáltatásokhoz találhat exploitokat. A Metasploit használatának módját egy későbbi cikkben fogjuk közelebbről megvizsgálni.

A foltozása

Ez a sebezhetőség keresésének utolsó szakasza. Mindazok alapján, amit találtunk, le kell vonni a következtetéseket, és be kell zárni az összes lyukat. Amikor már minden adat megvan a sebezhetőségekről. Állítson fel prioritásokat és javítson ki mindent, amit talált. Ha Ön képes volt megtalálni ezeket a sebezhetőségeket, akkor bárki más is megtalálhatja őket.

Következtetések

Ebben a cikkben egy nagyon gyors tanfolyamot végeztünk a weboldal sebezhetőségek megtalálása terén, és megnéztük a legfontosabb weboldal sebezhetőséget kereső szoftvereket, amelyeket használhatsz, hogy az erőforrásod vagy infrastruktúrád a lehető legbiztonságosabb legyen. Ezen eszközök közül sokan iparági szabványok. Most már átgondolhatja a tesztelési stratégiáját, és megpróbálhatja kiküszöbölni az összes sebezhetőséget.