-

УК+44 (20) 4577-20-00

-

САД+1 (929) 431-18-18

-

Израел+972 (55) 507-70-81

-

Бразил+55 (61) 3772-18-88

-

Канада+1 (416) 850-13-33

-

Чешка+420 (736) 353-668

-

Естонија+372 (53) 683-380

-

Грчка+30 (800) 000-02-04

-

Ирска+353 (1) 699-43-88

-

Исланд+354 (53) 952-99

-

Литванија+370 (700) 660-08

-

Холандија+31 (970) 1027-77-87

-

Португал+351 (800) 180-09-04

-

Румунија+40 (376) 300-641

-

Шведска+46 (79) 008-11-99

-

Словачка+421 (2) 333-004-23

-

Швајцарска+41 (22) 508-77-76

-

Молдавија+373 (699) 33-1-22

Потражите рањивости на сајту

- Главная

- База знања

- Потражите рањивости на сајту

Тестирање веб локације омогућава вам да откријете рањивости и грешке које нападачи могу да искористе. Ако сте администратор сајта, препоручујемо да додате тестирање пенетрације на листу алата и редовно скенирате рањивости како бисте били сигурни да су ваше веб локације потпуно безбедне. Откривени проблеми ће вам помоћи да елиминишете слабе тачке.

Безбедносно тестирање укључује много различитих алата и задатака. У овом чланку ћемо покрити главне аспекте тражења рањивости на веб локацији. Са овим упутствима можете заштитити свој ресурс.

ТРАГАЊЕ РАЊИВОСТИ НА САЈТУ

Тестирање пенетрације и тражење рањивости на веб локацији укључује извођење неколико корака. Није довољно покренути један алат и проверити сајт, потребан вам је прави приступ који ће вам помоћи да прикупите што више информација о безбедности вашег система;

Главне фазе:

- извиђање - претраживање и прикупљање информација о вашој мрежи или серверима;

- скенирање - у овој фази потребно је да проверите да ли сајт има рањивости на основу прикупљених информација;

- експлоатација – овај корак је опциони и није увек потребан тестерима пенетрације. Ово је неопходно ако треба да покажете стварну опасност од рањивости;

- исправка - у овој фази морате да поправите све пронађене рањивости на вашем сајту.

Затим, хајде да погледамо шта треба да се уради у свакој фази и које алате треба да користите за то. Боље је да не инсталирате све ове програме одвојено, већ да користите готово окружење за тестирање пенетрације - Кали Линук. Ово је посебно припремљена Линукс дистрибуција која већ садржи све потребне програме. На овај начин не морате ништа да инсталирате. Можете покренути систем са флеш диска или инсталирати Кали Линук на свој чврсти диск.

Интеллигенце

Да бисте сазнали које информације други људи могу сазнати о вашем систему, потребно је да користите неколико алата:

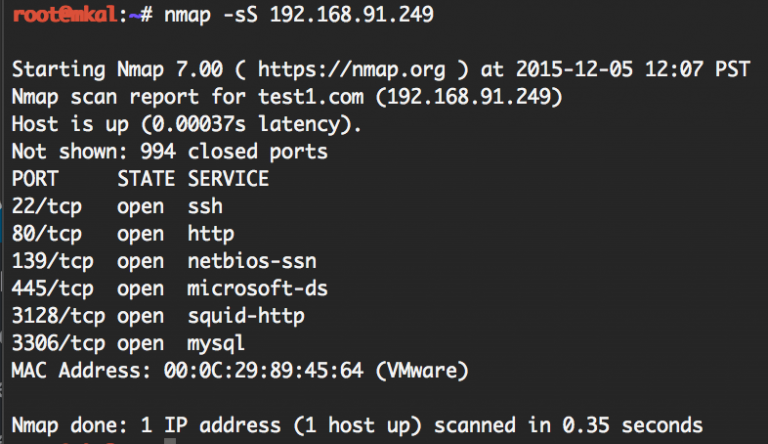

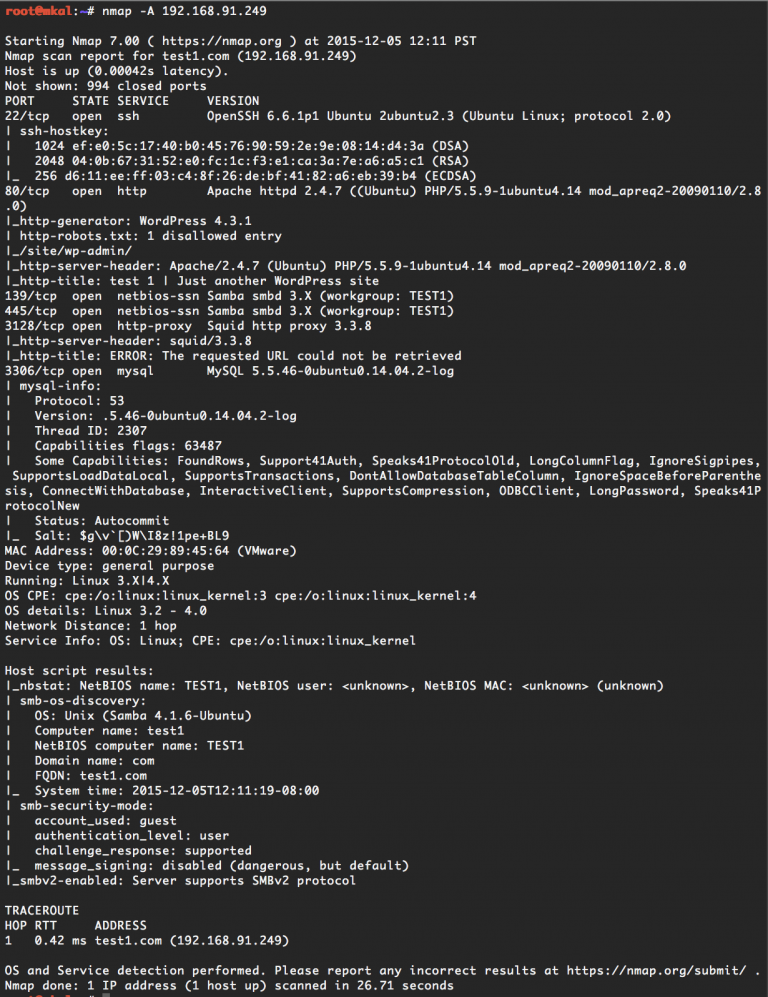

nmap је један од најпопуларнијих алата за мрежно скенирање. Помоћу њега можете видети које услуге раде на серверу веб локације, које портове користе, њихове верзије, па чак и верзију оперативног система. Да бисте видели отворене портове на вашој машини, покрените следећу команду у Кали Линук терминалу:

$ nmap -sS 192.168.91.249

192.168.91.249 је ИП адреса ресурса. Ова команда приказује отворене портове и називе услуга. Можете добити детаљније информације, на пример, већ у овој фази можете прикупити много информација о систему. На пример, овде можете видети да машина ради на ССХ серверу, веб серверу, Самба сервисима за дељење датотека и прокси серверу на порту 3128. Све ово може бити потенцијално рањиво.

Нмап скенер вам омогућава да копате дубље уз интензивније скенирање. Да бисте то урадили, користите опцију -А:

$ nmap -A 192.168.91.62

Овде ћете видети много више информација, на пример, верзије услуге, системско време, систем за управљање садржајем, па чак и верзију оперативног система. Такође, ако се открију једноставне рањивости, као што је слаба ФТП лозинка, онда ћете и ви знати за то. Више о томе како да користите Нмап можете прочитати у посебном чланку. Такође морате користити друге доступне изворе информација. Важно је разумети које информације о вама су доступне на мрежи и да ли ће нападач моћи да добије информације којима не би требало да има приступ.

Ево неколико услуга:

- вхоис - помоћу ове услуге можете сазнати јавне информације о домену, регистратору, власнику и друге контакт информације;

- рецон-нг је користан алат за анализу који долази са Кали Линук-ом;

- Малтего хлор је веома популаран алат отвореног кода дизајниран за прикупљање информација из отворених извора;

- Нетцрафт је користан алат за проналажење поддомена веб странице;

- хацкертаргет.цом/реверсе-ип-лоокуп - омогућава вам да сазнате које друге локације раде на вашој ИП адреси.

- Након што завршите са прикупљањем информација у фази извиђања, потребно је да пређете на скенирање, директно тражећи рањивости на веб локацији Кали Линук.

Скенирање

Фуззинг се често користи за скенирање. Суштина фузинга је да пошаљете велику количину насумичних података на вашу веб локацију како бисте покушали да открију рањивости. Различити алати које ћемо погледати у наставку ће симулирати нападе како би тестирали рањивост апликације.

Фузинг апликације вам омогућавају да идентификујете рањивости, али за бољи резултат вреди разумети како ове апликације функционишу и која је грешка. Ако имате приступ изворном коду пројекта, можете користити фуззинг и ручну анализу паралелно да бисте пронашли проблеме са већом прецизношћу. Фазинг напади су веома гласни јер захтевају велику количину података за пренос. Систем заштите од упада ће их приметити, треба бити опрезан. Затим, погледајмо алате које можете користити.

ВПСцан је пројекат отвореног кода написан у Руби-у посебно за скенирање ВордПресс-а. Веома је једноставан за коришћење и може бити користан за сајтове који користе много додатака или нису ажурирани. Услужном програму није потребан изворни код, он скенира на даљину.

Никто је скенер рањивости за веб локације. Ради много дуже од ВПСан-а, али није дизајниран само за ВордПресс. Укључује много додатака и биће много упита направљених током скенирања. На пример, програм може пронаћи датотеку која ће исписати пхпинфо информације. Али Никто генерише много лажних позитивних резултата, тако да морате пажљиво анализирати излаз.

Бурп Суите је веома моћан програм за тражење рањивости на веб локацији или веб апликацијама. Овај алат ради само преко веб претраживача. Услужни програм вам омогућава да проверите све обрасце који се налазе на сајту, проверите слање различитих заглавља, прегледате одговоре и захтеве претраживача, извршите активно скенирање УРЛ-ова, извршите статичку анализу јавасцрипт кода, а такође потражите КССС рањивости на сајту. Ово је одличан алат, али може изгледати компликовано.

СКЛМап је програм за тражење рањивости СКЛ веб локација. Можете пронаћи сва могућа места на којима се могу извршити СКЛ ињекције. На пример, ако сумњате да можда постоји скл ињекција у параметру ид, користите следећу команду

$ sqlmap -u http://example.com/?id=1 -p idПрограм ће тестирати различите типове база података, тако да можете одредити само ону која вам је потребна:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idОве команде вам омогућавају да проверите поља, одредите различите параметре као што су базе података, табеле или лозинке.

Операција

Експлоатација завршава претрагу рањивости на сајту и укључује коришћење рањивости за добијање приступа систему или подацима. Генерално, ако сте успели да пронађете рупе у свом безбедносном систему и затворите их, онда не морате ништа друго да радите. Али понекад морате доказати да је проблем заиста озбиљан.

Препоручује се да се рањивости на производним системима не искориштавају. јер то може довести до проблема. Боље је направити виртуелну машину и показати све што вам треба у њој. Ево неких алата које можете да користите:

- СКЛМап - алат за тражење СКЛ рањивости и њихово искоришћавање;

- Бурп Суите - за тражење КССС рањивости и експлоатације;

- Метасплоит - искоришћавање рањивости у систему.

Метасплоит је читаво окружење за тестирање пенетрације које садржи много готових експлоата. Можете пронаћи експлоатације за инсталиране додатке или услуге откривене у првој фази. Детаљније ћемо погледати како да користите Метасплоит у једном од следећих чланака.

Исправка

Ово је последња фаза тражења рањивости. На основу свега што је пронађено, потребно је извући закључке и затворити све рупе. Када имате све податке о рањивости. Одредите приоритете и поправите све што нађете. Ако сте могли да пронађете ове рањивости, онда их може пронаћи било ко други.

Закључци

У овом чланку смо направили веома интензиван курс тражења рањивости на веб локацији и прегледали главне програме за тражење рањивости на веб локацији, које можете користити да бисте обезбедили максималну безбедност свог ресурса или инфраструктуре. Многи од ових алата су индустријски стандард. Сада можете да размислите о својој стратегији тестирања и покушате да елиминишете све рањивости.