-

Didžioji Britanija+44 (20) 4577-20-00

-

JAV+1 (929) 431-18-18

-

Izraelis+972 (55) 507-70-81

-

Brazilija+55 (61) 3772-18-88

-

Kanada+1 (416) 850-13-33

-

Čekija+420 (736) 353-668

-

Estija+372 (53) 683-380

-

Graikija+30 (800) 000-02-04

-

Airija+353 (1) 699-43-88

-

Islandija+354 (53) 952-99

-

Lietuva+370 (700) 660-08

-

Nyderlandai+31 (970) 1027-77-87

-

Portugalija+351 (800) 180-09-04

-

Rumunija+40 (376) 300-641

-

Švedija+46 (79) 008-11-99

-

Slovakija+421 (2) 333-004-23

-

Šveicarija+41 (22) 508-77-76

-

Moldova+373 (699) 33-1-22

Pažeidžiamumų paieška svetainėje

- Namai

- Žinių bazė

- Pažeidžiamumų paieška svetainėje

Svetainės testavimas leidžia rasti pažeidžiamumų ir klaidų, kuriomis gali pasinaudoti įsilaužėliai. Jei esate svetainių administratorius, rekomenduojame į savo įrankių sąrašą įtraukti įsiskverbimo testavimą ir reguliariai ieškoti pažeidžiamumų, kad užtikrintumėte visišką svetainių saugumą. Aptiktos problemos padės jums ištaisyti silpnąsias vietas.

Saugumo testavimas apima labai daug skirtingų įrankių ir užduočių. Šiame straipsnyje aptarsime pagrindinius svetainės pažeidžiamumų paieškos aspektus. Naudodamiesi šia instrukcija galėsite užtikrinti savo išteklių saugumą.

SVETAINĖS PAŽEIDŽIAMUMŲ PAIEŠKA

Įsiskverbimo testavimas ir pažeidžiamumų paieška svetainėje apima keletą veiksmų. Neužtenka paleisti vieną įrankį ir patikrinti svetainę, reikia tinkamo požiūrio, kuris padėtų surinkti kuo daugiau informacijos apie sistemos saugumą.

Pagrindiniai veiksmai yra šie:

- žvalgyba - paieška ir informacijos apie jūsų tinklą ar serverius rinkimas;

- nuskaitymas - šiame etape, remiantis surinkta informacija, tikrinama, ar svetainėje nėra pažeidžiamumų;

- eksploatacija - šis žingsnis neprivalomas ir ne visada reikalingas įsiskverbimo testuotojams. Jis būtinas, jei reikia parodyti tikrąjį pažeidžiamumų pavojų;

- taisymas - šiame etape reikia ištaisyti visus svetainėje rastus pažeidžiamumus.

Toliau panagrinėkime, ką reikėtų daryti kiekviename iš etapų ir kokias priemones tam naudoti. Geriau visų šių programų atskirai neįdiegti, o naudoti paruoštą įsiskverbimo testavimo aplinką - "Kali Linux". Tai specialiai parengtas "Linux" distributyvas, kuriame jau yra visos reikalingos programos. Tokiu būdu jums nereikės nieko diegti. Sistemą galite paleisti iš "flash" atmintinės arba įdiegti "Kali Linux" į kietąjį diską.

Išmanumas

Norėdami sužinoti, kokią informaciją apie jūsų sistemą gali sužinoti kiti žmonės, turite taikyti kelias priemones:

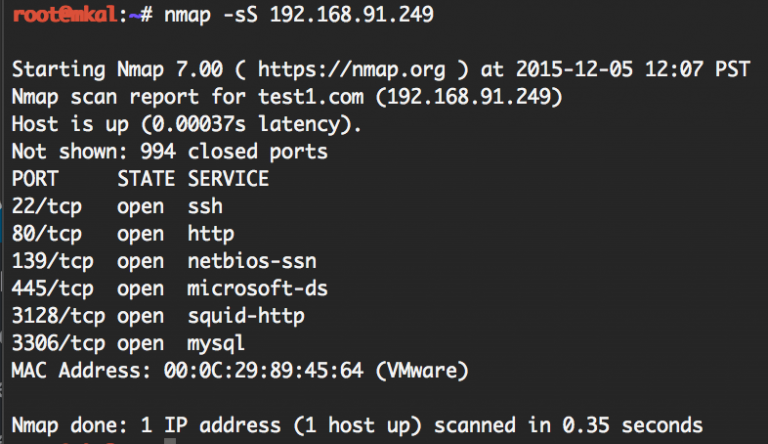

nmap yra viena populiariausių tinklo nuskaitymo priemonių. Ją naudodami galite sužinoti, kokios paslaugos veikia svetainės serveryje, kokius prievadus jos naudoja, jų prievadų versijas ir net operacinės sistemos versiją. Norėdami pamatyti savo kompiuteryje esančius atvirus prievadus, "Kali Linux" terminale paleiskite šią komandą:

$ nmap -sS 192.168.91.249

192.168.91.249 yra ištekliaus ip adresas. Ši komanda rodo atvirus prievadus ir paslaugų pavadinimus. Jau šioje vietoje galite gauti išsamesnės informacijos, pvz. Pavyzdžiui, čia matote, kad kompiuteryje veikia SSH serveris, žiniatinklio serveris, "Samba" failų dalijimosi paslaugos ir tarpinio serverio serveris 3128 prievadas. Visi šie serveriai gali būti pažeidžiami.

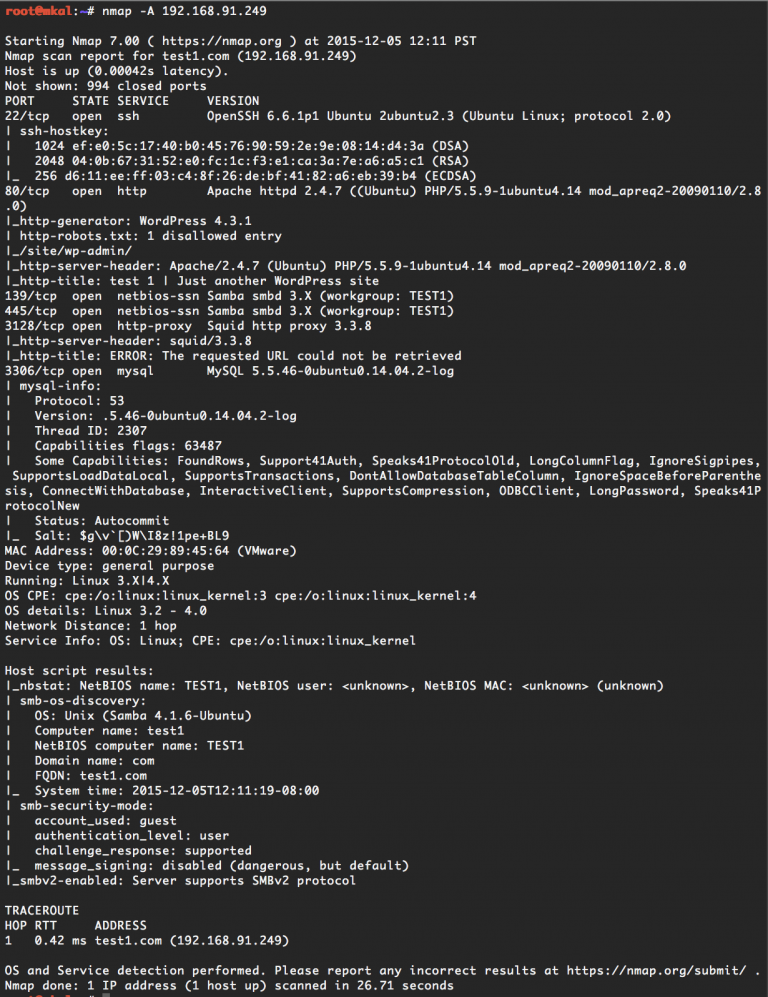

Naudodami "Nmap" skenerį galite gilintis ir atlikti intensyvesnį skenavimą. Tam naudokite parinktį -A:

$ nmap -A 192.168.91.62

Čia jau matysite daug daugiau informacijos, pavyzdžiui, paslaugų versijas, sistemos laiką, turinio valdymo sistemą ir net operacinės sistemos versiją. Be to, jei bus rasta paprastų pažeidžiamumų, pavyzdžiui, silpnas FTP slaptažodis, sužinosite ir apie tai. Daugiau apie tai, kaip naudoti "Nmap", galite perskaityti atskirame straipsnyje. Taip pat turėtumėte naudotis kitais prieinamais informacijos šaltiniais. Svarbu suprasti, kokia informacija apie jus prieinama tinkle ir ar užpuolikas gali gauti informacijos, kurios neturėtų gauti.

Štai keletas paslaugų:

- whois - naudodamiesi šia paslauga galite sužinoti viešai prieinamą informaciją apie domeną, registratorių, savininką ir kitą kontaktinę informaciją;

- recon-ng - naudingas analizės įrankis, pateikiamas su "Kali Linux";

- Maltego Chlorine - labai populiari atvirojo kodo priemonė, skirta informacijai iš atvirųjų šaltinių rinkti;

- Netcraft - naudinga priemonė, leidžianti rasti svetainės subdomenus;

- hackertarget.com/reverse-ip-lookup - leidžia sužinoti, kokios kitos svetainės veikia jūsų ip adresu.

- Baigę rinkti informaciją žvalgybos etape, turite pereiti prie nuskaitymo, tiesiogiai ieškoti pažeidžiamumų "Kali Linux" svetainėje.

Skenavimas

Skenavimui dažnai naudojamas "Fuzzing". Fazavimo idėja - siųsti didelį kiekį atsitiktinių duomenų į jūsų svetainę ir bandyti rasti pažeidžiamumų. Įvairiomis priemonėmis, kurias apžvelgsime toliau, imituojamos atakos, kad būtų galima patikrinti programos pažeidžiamumą.

Fuzzing'uojant programas galima nustatyti pažeidžiamumus, tačiau norint gauti geriausius rezultatus verta suprasti, kaip šios programos veikia ir kokia yra klaida. Jei turite prieigą prie projekto išeities kodo, galite lygiagrečiai naudoti fuzzing ir rankinę analizę, kad tiksliau rastumėte problemas. Fuzzing atakos yra labai triukšmingos, nes joms reikia perduoti daug duomenų. Apsaugos nuo įsilaužimo sistema jas pastebės, turite būti atsargūs. Toliau apžvelkime priemones, kurias galima naudoti.

WPScan yra atvirojo kodo projektas, parašytas "Ruby" kalba, skirtas specialiai "WordPress" nuskaitymui. Jį labai paprasta naudoti ir jis gali būti naudingas svetainėms, kuriose naudojama daug įskiepių arba kurios nėra atnaujinamos. Šiai priemonei nereikia išeities kodo ir ji atlieka nuskaitymus nuotoliniu būdu.

Nikto yra svetainių pažeidžiamumų skeneris. Jis veikia daug ilgiau nei WPSan, tačiau yra skirtas ne tik "WordPress". Ji apima daug įskiepių, o skenavimo metu ji atliks daug užklausų. Pavyzdžiui, programinė įranga gali rasti failą, kuris išves phpinfo informaciją. Tačiau "Nikto" generuoja daug klaidingų teigiamų rezultatų, todėl reikia atidžiai analizuoti išvestį.

Programa "Burp Suite" yra labai galinga programa, leidžianti rasti pažeidžiamumą svetainėje arba žiniatinklio programose. Ši priemonė veikia tik per žiniatinklio naršyklę. Įrankis leidžia patikrinti visas svetainėje esančias formas, patikrinti įvairių antraščių pateikimą, peržiūrėti naršyklės atsakymus ir užklausas, atlikti aktyvų URL skenavimą, atlikti statinę javascript kodo analizę ir ieškoti XSS pažeidžiamumų svetainėje. Tai puikus įrankis, tačiau jis gali atrodyti sudėtingas.

SQLMap - tai programa, skirta svetainės sql pažeidžiamoms vietoms rasti. Galite rasti visas galimas vietas, kuriose galima atlikti SQL injekcijas. Pavyzdžiui, jei darote prielaidą, kad parametre id gali būti sql injekcija, naudokite šią komandą

$ sqlmap -u http://example.com/?id=1 -p idPrograma patikrins įvairių tipų duomenų bazes, todėl galite nurodyti tik tinkamą:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idŠiomis komandomis galite testuoti laukus, nurodyti įvairius parametrus, pavyzdžiui, duomenų bazes, lenteles ar slaptažodžius.

Išnaudoti

Exploitation (išnaudojimas) užbaigia pažeidžiamumų paiešką svetainėje ir suteikia galimybę išnaudoti pažeidžiamumus siekiant gauti prieigą prie sistemos ar duomenų. Apskritai, jei pavyko rasti saugumo spragų ir jas pašalinti, daugiau nieko daryti nereikia. Tačiau kartais reikia įrodyti, kad problema tikrai rimta.

Rekomenduojama nenaudoti pažeidžiamumo išnaudojimo gamybinėse sistemose. nes tai gali sukelti problemų. Geriau sukurti virtualią mašiną ir jau joje parodyti viską, ko reikia. Štai keletas įrankių, kuriuos galite naudoti:

- SQLMap - įrankis, kuriuo galima rasti sql pažeidžiamumų ir juos išnaudoti;

- Burp Suite - įrankis XSS pažeidžiamumams rasti ir jiems išnaudoti;

- Metasploit - išnaudoti sistemos pažeidžiamumus.

Metasploit yra visa įsiskverbimo testavimo aplinka, kurioje yra daug paruoštų išnaudojimo būdų. Galite rasti pirmajame žingsnyje aptiktų įdiegtų įskiepių ar paslaugų išnaudojimo būdų. Kaip naudotis "Metasploit", plačiau apžvelgsime kitame straipsnyje.

Pataisos

Tai paskutinis pažeidžiamumų paieškos etapas. Remdamiesi viskuo, kas buvo rasta, turite padaryti išvadas ir užlopyti visas spragas. Kai turite visus duomenis apie pažeidžiamumus. Nustatykite prioritetus ir ištaisykite viską, ką radote. Jei jums pavyko rasti šias pažeidžiamybes, vadinasi, jas gali rasti bet kas kitas.

Išvados

Šiame straipsnyje atlikome labai greitą svetainių pažeidžiamumų paieškos kursą ir apžvelgėme pagrindines svetainių pažeidžiamumų paieškos programas, kurias galite naudoti norėdami užtikrinti, kad jūsų ištekliai ar infrastruktūra būtų kuo saugesni. Daugelis šių įrankių yra pramoniniai standartai. Dabar galite pagalvoti apie savo testavimo strategiją ir pabandyti pašalinti visus pažeidžiamumus.