-

Didžioji Britanija+44 (20) 4577-20-00

-

JAV+1 (929) 431-18-18

-

Izraelis+972 (55) 507-70-81

-

Brazīlija+55 (61) 3772-18-88

-

Kanada+1 (416) 850-13-33

-

Čekija+420 (736) 353-668

-

Estija+372 (53) 683-380

-

Graikija+30 (800) 000-02-04

-

Airija+353 (1) 699-43-88

-

Islande+354 (53) 952-99

-

Lietuva+370 (700) 660-08

-

Nyderlandai+31 (970) 1027-77-87

-

Portugalija+351 (800) 180-09-04

-

Rumunija+40 (376) 300-641

-

Švedija+46 (79) 008-11-99

-

Slovakija+421 (2) 333-004-23

-

Šveicarija+41 (22) 508-77-76

-

Moldova+373 (699) 33-1-22

Latviešu

Latviešu

Neaizsargātību meklēšana tīmekļa vietnē

- Mājas

- Zināšanu bāze

- Neaizsargātību meklēšana tīmekļa vietnē

Vietnes testēšana ļauj atrast ievainojamības un kļūdas, ko var izmantot uzbrucēji. Ja esat vietņu administrators, iesakām papildināt savu rīku sarakstu ar iekļūšanas testēšanu un regulāri meklēt ievainojamības, lai nodrošinātu, ka vietnes ir pilnībā drošas. Atklātās problēmas palīdzēs jums novērst trūkumus.

Drošības testēšana ietver tik daudz dažādu rīku un uzdevumu. Šajā rakstā aplūkosim vietnes ievainojamību meklēšanas pamataspektus. Ar šīs instrukcijas palīdzību jūs varēsiet nodrošināt savu resursu drošību.

TĪMEKĻA VIETNES IEVAINOJAMĪBU ATRAŠANA

Ievainojamību testēšana un ievainojamību meklēšana tīmekļa vietnē ietver vairākas darbības. Nepietiek palaist vienu rīku un pārbaudīt vietni, ir nepieciešama pareiza pieeja, kas palīdzēs apkopot pēc iespējas vairāk informācijas par sistēmas drošību.

Galvenie soļi ir šādi:

- izlūkošana - informācijas meklēšana un vākšana par jūsu tīklu vai serveriem;

- skenēšana - šajā posmā, pamatojoties uz savākto informāciju, tiek pārbaudīta vietnes ievainojamība;

- ekspluatācija - šis posms nav obligāts, un ne vienmēr ir nepieciešams iekļūšanas testu veicējiem. Tas ir nepieciešams, ja nepieciešams parādīt ievainojamību reālo bīstamību;

- labošana - šajā posmā ir jānovērš visas vietnē atrastās ievainojamības.

Tālāk aplūkosim, kas būtu jādara katrā no posmiem un kādi rīki būtu jāizmanto, lai to izdarītu. Vislabāk ir nevis instalēt visas šīs programmas atsevišķi, bet gan izmantot gatavu vidi iekļūšanas testēšanai - Kali Linux. Tā ir īpaši sagatavota Linux izplatīšana, kurā jau ir iekļautas visas nepieciešamās programmas. Šādā veidā jums nekas nav jāinstalē. Sistēmu var palaist no zibatmiņas diska vai instalēt Kali Linux uz cietā diska.

Intelligence

Lai uzzinātu, kādu informāciju par jūsu sistēmu var uzzināt citi cilvēki, ir jāpielieto vairāki rīki:

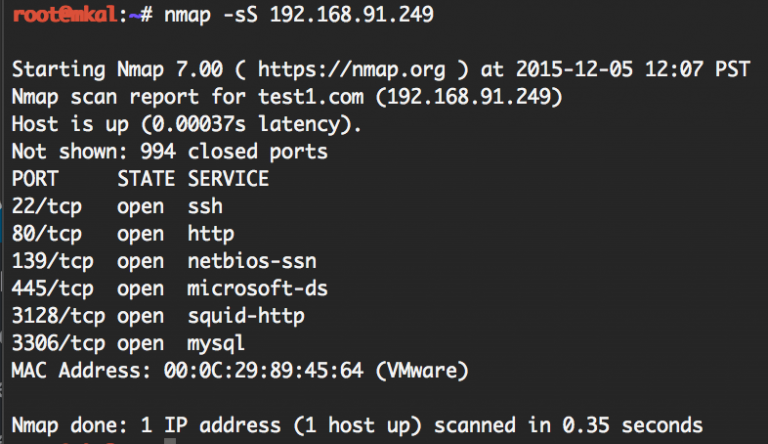

nmap ir viens no populārākajiem tīkla skenēšanas rīkiem. To var izmantot, lai uzzinātu, kādi pakalpojumi darbojas tīmekļa vietnes serverī, kādus portus tie izmanto, to portu versijas un pat operētājsistēmas versiju. Lai apskatītu atvērtās portas savā datorā, Kali Linux terminālī izpildiet šo komandu:

$ nmap -sS 192.168.91.249

192.168.91.249 ir resursa ip adrese. Šī komanda parāda atvērtos portus un pakalpojumu nosaukumus. Jūs varat iegūt detalizētāku informāciju, piemēram, jau šajā brīdī varat iegūt daudz informācijas par sistēmu. Piemēram, šeit redzams, ka datorā darbojas SSH serveris, tīmekļa serveris, Samba failu koplietošanas pakalpojumi un proxy serveris 3128 porta. Tie visi potenciāli varētu būt neaizsargāti.

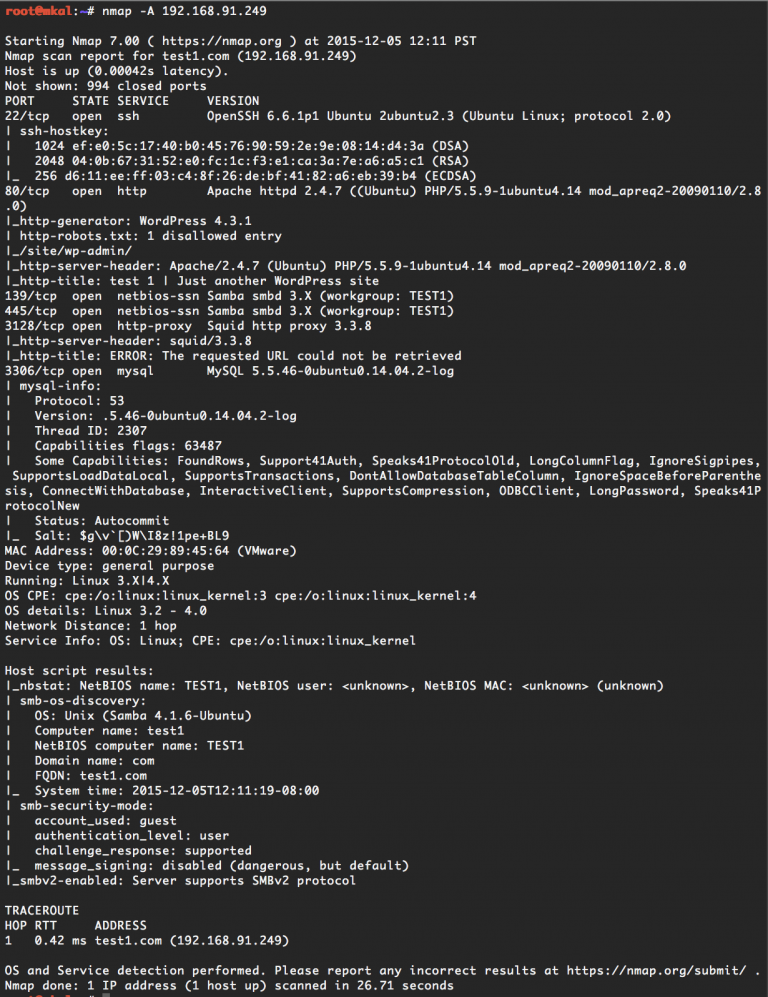

Nmap skeneris ļauj jums iedziļināties dziļāk, veicot intensīvāku skenēšanu. Lai to izdarītu, izmantojiet opciju -A:

$ nmap -A 192.168.91.62

Šeit jau redzēsiet daudz vairāk informācijas, piemēram, pakalpojumu versijas, sistēmas laiku, satura pārvaldības sistēmu un pat operētājsistēmas versiju. Turklāt, ja tiks atrastas vienkāršas ievainojamības, piemēram, vāja FTP parole, jūs uzzināsiet arī par to. Vairāk par to, kā izmantot Nmap, varat izlasīt atsevišķā rakstā. Jums vajadzētu izmantot arī citus pieejamos informācijas avotus. Ir svarīgi saprast, kāda informācija par jums ir pieejama tīklā un vai uzbrucējs var iegūt informāciju, kurai viņam nevajadzētu piekļūt.

Šeit ir daži pakalpojumi:

- whois - varat izmantot šo pakalpojumu, lai uzzinātu publiski pieejamo informāciju par domēnu, reģistratoru, īpašnieku un citu kontaktinformāciju;

- recon-ng - noderīgs analīzes rīks, kas iekļauts Kali Linux komplektācijā;

- Maltego Chlorine - ļoti populārs atvērtā pirmkoda rīks informācijas vākšanai no atvērtajiem avotiem;

- Netcraft - noderīgs rīks, kas ļauj atrast vietnes apakšdomēnus;

- hackertarget.com/reverse-ip-lookup - ļauj uzzināt, kādas citas vietnes darbojas jūsu ip adresē.

- Kad esat pabeidzis informācijas vākšanu izlūkošanas posmā, jums jāpāriet pie skenēšanas, tieši meklējiet ievainojamības Kali Linux vietnē.

Skenēšana

Skenēšanai bieži tiek izmantota fuzzing. Fāzēšanas ideja ir nosūtīt lielu daudzumu nejaušu datu uz jūsu vietni, lai mēģinātu atrast ievainojamības. Dažādi rīki, kurus aplūkosim tālāk, simulē uzbrukumus, lai pārbaudītu lietojumprogrammas ievainojamību.

Fuzzing lietojumprogrammas var identificēt ievainojamības, taču, lai iegūtu labākos rezultātus, ir vērts saprast, kā šīs lietojumprogrammas darbojas un kāda ir kļūda. Ja jums ir piekļuve projekta pirmkodam, varat paralēli izmantot fuzzing un manuālo analīzi, lai ar lielāku precizitāti atrastu problēmas. Fuzzing uzbrukumi ir ļoti skaļi, jo tie prasa nosūtīt daudz datu. Ielaušanās aizsardzības sistēma tos pamanīs, jums jābūt uzmanīgiem. Tālāk aplūkosim rīkus, ko var izmantot.

WPScan ir atvērtā pirmkoda projekts, kas uzrakstīts Ruby valodā un paredzēts tieši WordPress skenēšanai. Tas ir ļoti viegli lietojams un var būt noderīgs vietnēm, kurās tiek izmantots daudz spraudņu vai kuras netiek atjauninātas. Lietderībai nav nepieciešams pirmkods, un tā skenēšanu veic attālināti.

Nikto ir vietņu ievainojamību skeneris. Tas darbojas daudz ilgāk nekā WPSan, bet ir paredzēts ne tikai WordPress. Tā ietver daudz spraudņu, un skenēšanas laikā tā izpildīs daudz vaicājumu. Piemēram, programmatūra var atrast failu, kas izvadīs phpinfo informāciju. Taču Nikto ģenerē daudz viltus pozitīvu rezultātu, tāpēc jums ir rūpīgi jāanalizē izejas rezultāti.

Burp Suite ir ļoti jaudīga programma, lai atrastu vietnes vai tīmekļa lietojumprogrammas ievainojamības. Šis rīks darbojas tikai tīmekļa pārlūkprogrammā. Šis rīks ļauj pārbaudīt visas tīmekļa vietnē esošās veidlapas, pārbaudīt dažādu galvenu iesniegšanu, skatīt pārlūkprogrammas atbildes un pieprasījumus, veikt aktīvu URL skenēšanu, veikt statisku javascript koda analīzi un meklēt XSS ievainojamības tīmekļa vietnē. Tas ir lielisks rīks, taču tas var šķist sarežģīts.

SQLMap ir programma, kas ļauj atrast vietnes sql ievainojamības. Varat atrast visas iespējamās vietas, kurās var veikt SQL injekcijas. Piemēram, ja pieņemat, ka parametrā id varētu būt sql injekcija, izmantojiet šo komandu

$ sqlmap -u http://example.com/?id=1 -p idProgramma pārbaudīs dažādus datubāzu tipus, lai jūs varētu norādīt tikai pareizo datubāzi:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idŠīs komandas ļauj testēt laukus, norādīt dažādus parametrus, piemēram, datubāzes, tabulas vai paroles.

Izmantot

Exploitation pabeidz vietnes ievainojamību meklēšanu un nodrošina ievainojamību izmantošanu, lai iegūtu piekļuvi sistēmai vai datiem. Kopumā, ja jums ir izdevies atrast drošības caurumus un aizlāpīt tos, jums nav nepieciešams darīt neko vairāk. Taču dažkārt jums ir jāpierāda, ka problēma ir patiešām nopietna.

Ieteicams neizmantot ievainojamību izmantošanu ražošanas sistēmās. jo tas var radīt problēmas. Labāk ir izveidot virtuālo mašīnu un jau tajā parādīt visu nepieciešamo. Šeit ir daži rīki, ko varat izmantot:

- SQLMap - rīks, lai atrastu sql ievainojamības un izmantotu tās;

- Burp Suite - rīks XSS ievainojamību meklēšanai un to izmantošanai;

- Metasploit - sistēmas ievainojamību izmantošana.

Metasploit ir vesela iekļūšanas testēšanas vide, kas satur daudz gatavu ekspluatāciju. Varat atrast pirmajā solī atklāto instalēto spraudņu vai pakalpojumu ekspluatantus. Kādā no nākamajiem rakstiem mēs sīkāk aplūkosim, kā izmantot Metasploit.

Patching

Šis ir ievainojamību meklēšanas pēdējais posms. Pamatojoties uz visu atrasto, ir jāizdara secinājumi un jāaizver visas nepilnības. Kad jums ir visi dati par ievainojamībām. Nosakiet prioritātes un labojiet visu, ko esat atradis. Ja jums izdevās atrast šīs ievainojamības, tad tās var atrast jebkurš cits.

Secinājumi

Šajā rakstā mēs esam veikuši ļoti ātru tīmekļa vietņu ievainojamību meklēšanas kursu un apskatījuši galvenās tīmekļa vietņu ievainojamību meklēšanas programmatūras, ko varat izmantot, lai nodrošinātu, ka jūsu resurss vai infrastruktūra ir pēc iespējas drošāka. Daudzi no šiem rīkiem ir nozares standarta rīki. Tagad varat padomāt par savu testēšanas stratēģiju un mēģināt novērst visas ievainojamības.