-

Regno Unito+44 (20) 4577-20-00

-

Stati Uniti+1 (929) 431-18-18

-

Israele+972 (55) 507-70-81

-

Brasile+55 (61) 3772-18-88

-

Canada+1 (416) 850-13-33

-

Cechia+420 (736) 353-668

-

Estonia+372 (53) 683-380

-

Grecia+30 (800) 000-02-04

-

Irlanda+353 (1) 699-43-88

-

Islanda+354 (53) 952-99

-

Lituania+370 (700) 660-08

-

Paesi Bassi+31 (970) 1027-77-87

-

Portogallo+351 (800) 180-09-04

-

Romania+40 (376) 300-641

-

Svezia+46 (79) 008-11-99

-

Slovacchia+421 (2) 333-004-23

-

Svizzera+41 (22) 508-77-76

-

Moldavia+373 (699) 33-1-22

Italiano

Italiano

Ricerca di vulnerabilità sul sito web

- Iniziale

- Base di conoscenze

- Ricerca di vulnerabilità sul sito web

Il test del sito consente di trovare vulnerabilità e bug che possono essere sfruttati dagli aggressori. Se siete amministratori di un sito, vi consigliamo di aggiungere i test di penetrazione al vostro elenco di strumenti e di cercare regolarmente le vulnerabilità per garantire che i vostri siti siano completamente sicuri. I problemi scoperti vi aiuteranno a correggere i punti deboli.

I test di sicurezza coinvolgono molti strumenti e attività diverse. In questo articolo, tratteremo gli aspetti di base della ricerca di vulnerabilità in un sito web. Con l'aiuto di queste istruzioni, sarete in grado di mantenere le vostre risorse al sicuro.

TROVARE LE VULNERABILITÀ IN UN SITO WEB

I test di penetrazione e la ricerca di vulnerabilità in un sito web comportano diverse azioni. Non è sufficiente eseguire uno strumento e testare il sito, è necessario un approccio corretto che vi aiuti a raccogliere quante più informazioni possibili sulla sicurezza del vostro sistema.

Le fasi principali sono:

- ricognizione - ricerca e raccolta di informazioni sulla rete o sui server;

- scansione - questa fase prevede la verifica delle vulnerabilità del sito in base alle informazioni raccolte;

- sfruttamento - questa fase è facoltativa e non sempre necessaria per i penetration tester. È necessaria se si vuole dimostrare la reale pericolosità delle vulnerabilità;

- patch - in questa fase è necessario correggere tutte le vulnerabilità trovate sul sito.

Vediamo quindi cosa si deve fare in ciascuna delle fasi e quali strumenti si devono utilizzare per farlo. È meglio non installare tutti questi programmi separatamente, ma utilizzare un ambiente già pronto per i test di penetrazione: Kali Linux. Si tratta di una distribuzione Linux appositamente preparata che contiene già tutti i programmi necessari. In questo modo non dovrete installare nulla. È possibile eseguire il sistema da una chiavetta o installare Kali Linux sul disco rigido.

Intelligenza

Per scoprire quali informazioni gli altri possono scoprire sul vostro sistema, dovete utilizzare diversi strumenti:

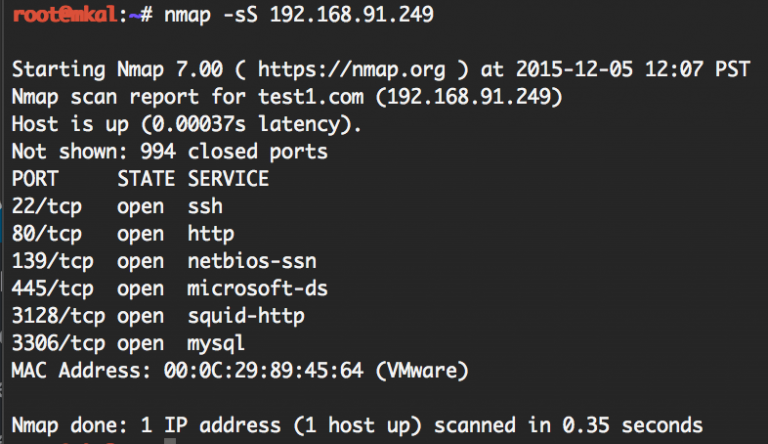

nmap è uno dei più popolari strumenti di scansione della rete. È possibile utilizzarlo per vedere quali servizi sono in esecuzione sul server di un sito web, quali porte stanno utilizzando, le versioni delle porte e persino la versione del sistema operativo. Per vedere le porte aperte sul vostro computer, eseguite questo comando nel terminale di Kali Linux:

$ nmap -sS 192.168.91.249

192.168.91.249 è l'indirizzo IP della risorsa. Questo comando mostra le porte aperte e i nomi dei servizi. È possibile ottenere informazioni più dettagliate, ad esempio è possibile raccogliere molte informazioni sul sistema già a questo punto. Ad esempio, qui si può vedere che la macchina sta eseguendo un server SSH, un server web, i servizi di condivisione file Samba e un server proxy sulla porta 3128. Tutti questi potrebbero essere potenzialmente vulnerabili.

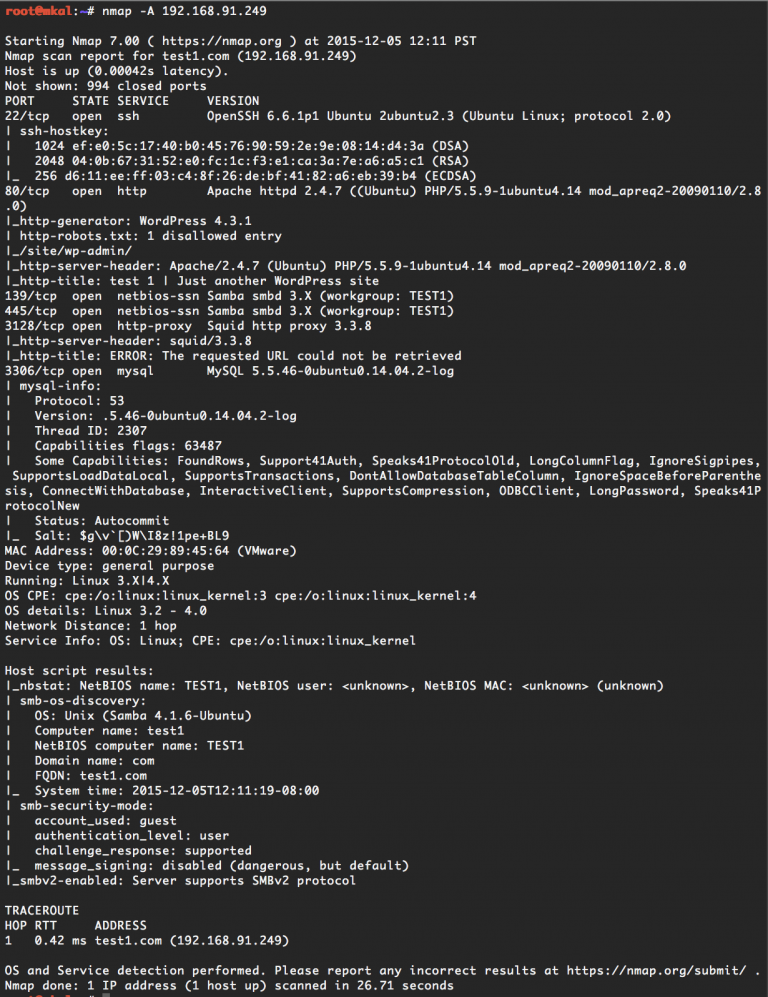

Lo scanner Nmap consente di scavare più a fondo, con una scansione più intensiva. A tale scopo, utilizzate l'opzione -A:

$ nmap -A 192.168.91.62

In questo caso si vedranno già molte più informazioni, come le versioni dei servizi, l'ora del sistema, il sistema di gestione dei contenuti e persino la versione del sistema operativo. Inoltre, se vengono rilevate semplici vulnerabilità, come una password FTP debole, lo saprete anche voi. Per ulteriori informazioni su come utilizzare Nmap, consultare un articolo separato. È opportuno utilizzare anche altre fonti di informazione disponibili. È importante capire quali informazioni sono disponibili sulla rete e se un aggressore può ottenere informazioni a cui non dovrebbe avere accesso.

Ecco alcuni servizi:

- whois - è possibile utilizzare questo servizio per scoprire le informazioni pubblicamente disponibili sul dominio, la società di registrazione, il proprietario e altre informazioni di contatto;

- recon-ng - un utile strumento di analisi fornito con Kali Linux;

- Maltego Chlorine è uno strumento open source molto popolare per la raccolta di informazioni da fonti aperte;

- Netcraft - un utile strumento che consente di trovare i sottodomini di un sito web;

- hackertarget.com/reverse-ip-lookup - permette di scoprire quali altri siti sono in esecuzione sul vostro indirizzo IP.

- Una volta terminata la raccolta di informazioni nella fase di ricognizione, è necessario passare alla scansione, cercando direttamente le vulnerabilità sul sito di Kali Linux.

La scansione

Il fuzzing è spesso usato per la scansione. L'idea alla base del fuzzing è quella di inviare una grande quantità di dati casuali al sito per cercare di trovare le vulnerabilità. I vari strumenti che vedremo di seguito simulano attacchi per testare la vulnerabilità di un'applicazione.

Il fuzzing delle applicazioni può identificare le vulnerabilità, ma per ottenere i migliori risultati è opportuno capire come funzionano queste applicazioni e qual è il bug. Se si ha accesso al codice sorgente del progetto, è possibile utilizzare il fuzzing e l'analisi manuale in parallelo per trovare i problemi con maggiore precisione. Gli attacchi di fuzzing sono molto rumorosi perché richiedono la trasmissione di molti dati. Un sistema di protezione dalle intrusioni li noterà, bisogna fare attenzione. Diamo poi un'occhiata agli strumenti che si possono utilizzare.

WPScan è un progetto open source scritto in Ruby appositamente per la scansione di WordPress. È molto facile da usare e può essere utile per i siti che utilizzano molti plugin o non sono aggiornati. L'utility non necessita di codice sorgente ed esegue le scansioni in remoto.

Nikto è uno scanner di vulnerabilità per siti web. Funziona molto più a lungo di WPSan, ma è progettato non solo per WordPress. Include molti plugin ed esegue molte query durante la scansione. Ad esempio, il software è in grado di trovare un file che fornisce informazioni su phpinfo. Ma Nikto genera molti falsi positivi, quindi è necessario analizzare attentamente l'output.

Burp Suite è un programma molto potente per trovare vulnerabilità in un sito web o in applicazioni web. Questo strumento funziona solo attraverso un browser web. Lo strumento consente di controllare tutti i moduli presenti sul sito web, di verificare l'invio di diverse intestazioni, di vedere le risposte e le richieste del browser, di eseguire la scansione attiva degli URL, di eseguire l'analisi statica del codice javascript e di cercare le vulnerabilità XSS sul sito web. È un ottimo strumento, ma può sembrare complicato.

SQLMap è un programma per trovare le vulnerabilità sql di un sito web. È possibile trovare tutti i possibili punti in cui è possibile effettuare iniezioni SQL. Ad esempio, se si ipotizza che ci possa essere un'iniezione sql nel parametro id, utilizzare questo comando

$ sqlmap -u http://example.com/?id=1 -p idIl programma eseguirà un test su diversi tipi di database, in modo che possiate specificare solo quello giusto:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idQuesti comandi consentono di testare i campi, specificare diversi parametri come database, tabelle o password.

Sfruttare

L'exploit completa la ricerca delle vulnerabilità su un sito e prevede lo sfruttamento delle vulnerabilità per ottenere l'accesso a un sistema o ai dati. In generale, se siete riusciti a trovare le falle nella vostra sicurezza e a chiuderle, non avete bisogno di fare altro. Ma a volte è necessario dimostrare che il problema è davvero serio.

Si consiglia di non utilizzare lo sfruttamento delle vulnerabilità sui sistemi di produzione, perché può causare problemi. È meglio creare una macchina virtuale e mostrare già in essa tutto ciò che serve. Ecco alcuni strumenti che si possono utilizzare:

- SQLMap - uno strumento per trovare le vulnerabilità sql e sfruttarle;

- Burp Suite - per trovare vulnerabilità XSS e sfruttarle;

- Metasploit - per sfruttare le vulnerabilità del sistema.

Metasploit è un intero ambiente di penetration testing che contiene molti exploit già pronti. È possibile trovare exploit per i plugin installati o per i servizi scoperti nella prima fase. Vedremo più da vicino come utilizzare Metasploit in un prossimo articolo.

Patching

Questa è la fase finale della ricerca delle vulnerabilità. Sulla base di tutto ciò che è stato trovato, è necessario trarre conclusioni e chiudere tutte le falle. Quando si hanno tutti i dati sulle vulnerabilità. Date priorità e correggete tutto ciò che avete trovato. Se siete stati in grado di trovare queste vulnerabilità, allora chiunque altro può trovarle.

Conclusioni

In questo articolo abbiamo fatto un corso accelerato sulla ricerca delle vulnerabilità dei siti web e abbiamo esaminato i principali software per la ricerca delle vulnerabilità dei siti web che potete utilizzare per mantenere la vostra risorsa o infrastruttura il più sicura possibile. Molti di questi strumenti sono standard del settore. Ora potete pensare alla vostra strategia di test e cercare di eliminare tutte le vulnerabilità.