-

İngiltere+44 (20) 4577-20-00

-

ABD+1 (929) 431-18-18

-

İsrail+972 (55) 507-70-81

-

Brezilya+55 (61) 3772-18-88

-

Kanada+1 (416) 850-13-33

-

Çek+420 (736) 353-668

-

Estonya+372 (53) 683-380

-

Yunanistan+30 (800) 000-02-04

-

İrlanda+353 (1) 699-43-88

-

İzlanda+354 (53) 952-99

-

Litvanya+370 (700) 660-08

-

Hollanda+31 (970) 1027-77-87

-

Portekiz+351 (800) 180-09-04

-

Romanya+40 (376) 300-641

-

İsveç+46 (79) 008-11-99

-

Slovakya+421 (2) 333-004-23

-

İsviçre+41 (22) 508-77-76

-

Moldova+373 (699) 33-1-22

Web sitesinde güvenlik açıklarının aranması

- Ana Sayfa

- Bilgi tabanı

- Web sitesinde güvenlik açıklarının aranması

Site testi, saldırganlar tarafından istismar edilebilecek güvenlik açıklarını ve hataları bulmanızı sağlar. Bir site yöneticisiyseniz, sızma testini araçlar listenize eklemenizi ve sitelerinizin tamamen güvenli olduğundan emin olmak için düzenli olarak güvenlik açıklarını aramanızı öneririz. Keşfedilen sorunlar zayıflıkları düzeltmenize yardımcı olacaktır.

Güvenlik testi pek çok farklı araç ve görev içerir. Bu makalede, bir web sitesindeki güvenlik açıklarını bulmanın temel yönlerini ele alalım. Bu talimatın yardımıyla, kaynağınızı güvende tutabileceksiniz.

BIR WEB SITESINDEKI GÜVENLIK AÇIKLARINI BULMA

Bir web sitesinde sızma testi yapmak ve güvenlik açıklarını araştırmak birkaç eylem içerir. Bir aracı çalıştırmak ve siteyi test etmek yeterli değildir, sisteminizin güvenliği hakkında mümkün olduğunca fazla bilgi toplamanıza yardımcı olacak doğru yaklaşıma ihtiyacınız vardır.

Ana adımlar şunlardır:

- keşif - ağınız veya sunucularınız hakkında arama yapmak ve bilgi toplamak;

- tarama - bu adım, toplanan bilgilere dayanarak sitenin güvenlik açıkları açısından kontrol edilmesini içerir;

- istismar - bu adım isteğe bağlıdır ve sızma testi uzmanları tarafından her zaman gerekli değildir. Güvenlik açıklarının gerçek tehlikesini göstermeniz gerekiyorsa gereklidir;

- Yama - bu aşamada sitenizde bulunan tüm güvenlik açıklarını düzeltmeniz gerekir.

Şimdi, her bir aşamada ne yapılması gerektiğine ve bunu yapmak için hangi araçları kullanmanız gerektiğine bakalım. Tüm bu programları ayrı ayrı kurmak yerine, sızma testi için hazır bir ortam olan Kali Linux'u kullanmak daha iyidir. Bu, gerekli tüm programları zaten içeren özel olarak hazırlanmış bir Linux dağıtımıdır. Bu şekilde hiçbir şey yüklemenize gerek kalmaz. Sistemi bir flash sürücüden çalıştırabilir veya Kali Linux'u sabit sürücünüze kurabilirsiniz.

İstihbarat

Başkalarının sisteminiz hakkında hangi bilgileri bulabileceğini öğrenmek için çeşitli araçlar uygulamanız gerekir:

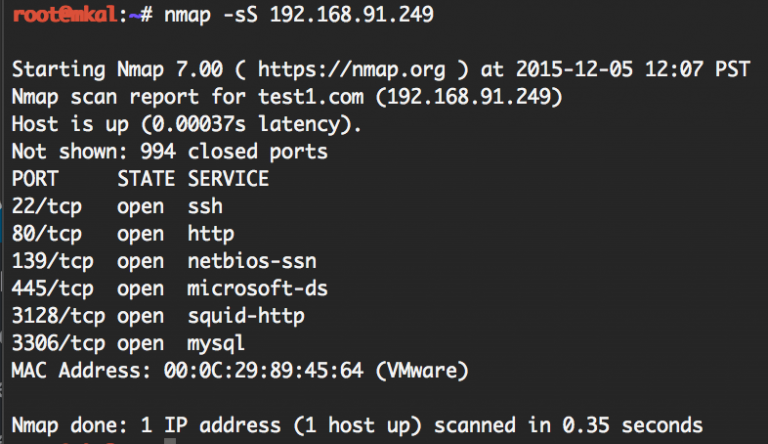

nmap en popüler ağ tarama araçlarından biridir. Bir web sitesi sunucusunda hangi hizmetlerin çalıştığını, hangi portları kullandıklarını, port sürümlerini ve hatta işletim sistemi sürümünü görmek için kullanabilirsiniz. Makinenizdeki açık portları görmek için Kali Linux terminalinde bu komutu çalıştırın:

$ nmap -sS 192.168.91.249

192.168.91.249 kaynağın ip adresidir. Bu komut açık portları ve hizmet adlarını görüntüler. Daha detaylı bilgi alabilirsiniz, örneğin, bu noktada zaten sistem hakkında birçok bilgi toplayabilirsiniz. Örneğin, burada makinenin bir SSH sunucusu, bir web sunucusu, Samba dosya paylaşım hizmetleri ve 3128 numaralı bağlantı noktasında bir proxy sunucusu çalıştırdığını görebilirsiniz. Bunların hepsi potansiyel olarak savunmasız olabilir.

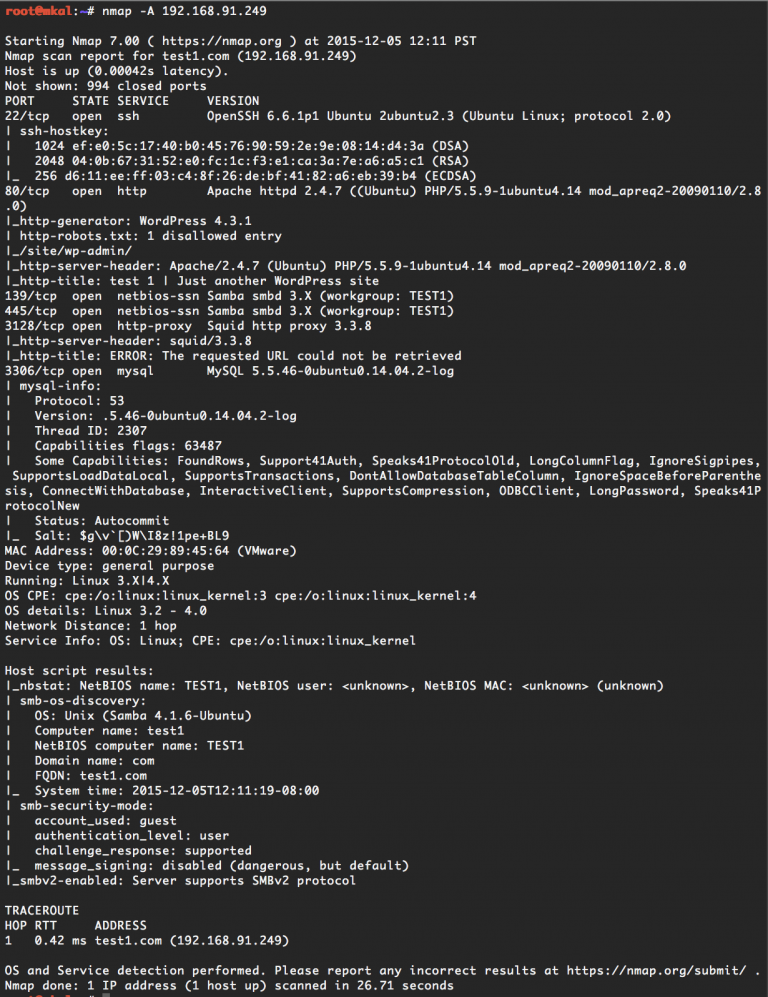

Nmap tarayıcı, daha yoğun tarama ile daha derine inmenizi sağlar. Bunu yapmak için -A seçeneğini kullanın:

$ nmap -A 192.168.91.62

Burada hizmet sürümleri, sistem zamanı, içerik yönetim sistemi ve hatta işletim sistemi sürümü gibi çok daha fazla bilgi göreceksiniz. Ayrıca, zayıf bir FTP parolası gibi basit güvenlik açıkları bulunursa, bundan da haberdar olursunuz. Nmap'in nasıl kullanılacağı hakkında daha fazla bilgiyi ayrı bir makalede okuyabilirsiniz. Mevcut diğer bilgi kaynaklarını da kullanmalısınız. Ağ üzerinde hakkınızda hangi bilgilerin mevcut olduğunu ve bir saldırganın erişmemesi gereken bilgilere ulaşıp ulaşamayacağını anlamak önemlidir.

İşte bazı hizmetler:

- whois - alan adı, kayıt şirketi, sahibi ve diğer iletişim bilgileri hakkında kamuya açık bilgileri bulmak için bu hizmeti kullanabilirsiniz;

- recon-ng - Kali Linux ile birlikte gelen kullanışlı bir analiz aracı;

- Maltego Chlorine, açık kaynaklardan bilgi toplamak için çok popüler bir açık kaynak aracıdır;

- Netcraft - bir web sitesinin alt alan adlarını bulmanızı sağlayan kullanışlı bir araçtır;

- hackertarget.com/reverse-ip-lookup - ip adresinizde başka hangi sitelerin çalıştığını bulmanızı sağlar.

- Keşif aşamasında bilgi toplamayı bitirdikten sonra, taramaya geçmeniz, doğrudan Kali Linux sitesindeki güvenlik açıklarını aramanız gerekir.

Tarama

Fuzzing genellikle tarama için kullanılır. Aşamanın arkasındaki fikir, güvenlik açıklarını bulmaya çalışmak için sitenize büyük miktarda rastgele veri göndermektir. Aşağıda inceleyeceğimiz çeşitli araçlar, bir uygulamanın güvenlik açığını test etmek için saldırıları simüle edecektir.

Fuzzing uygulamaları güvenlik açıklarını belirleyebilir, ancak en iyi sonuçları elde etmek için bu uygulamaların nasıl çalıştığını ve hatanın ne olduğunu anlamaya değer. Projenin kaynak koduna erişiminiz varsa, sorunları daha doğru bir şekilde bulmak için fuzzing ve manuel analizi paralel olarak kullanabilirsiniz. Fuzzing saldırıları çok gürültülüdür çünkü çok fazla veri aktarımı gerektirirler. Bir saldırı koruma sistemi bunları fark edecektir, dikkatli olmalısınız. Daha sonra, kullanılabilecek araçlara bakalım.

WPScan, özellikle WordPress'i taramak için Ruby'de yazılmış açık kaynaklı bir projedir. Kullanımı çok kolaydır ve çok fazla eklenti kullanan veya güncellenmeyen siteler için yararlı olabilir. Yardımcı program kaynak koduna ihtiyaç duymaz ve taramaları uzaktan gerçekleştirir.

Nikto web siteleri için bir güvenlik açığı tarayıcısıdır. WPSan'dan çok daha uzun süre çalışır, ancak WordPress'ten daha fazlası için tasarlanmıştır. Çok sayıda eklenti içerir ve tarama sırasında çok sayıda sorgu çalıştırır. Örneğin, yazılım phpinfo bilgilerinin çıktısını alacak bir dosya bulabilir. Ancak Nikto çok sayıda yanlış pozitif üretir, bu nedenle çıktıyı dikkatlice analiz etmeniz gerekir.

Burp Suite, bir web sitesindeki veya web uygulamalarındaki güvenlik açıklarını bulmak için çok güçlü bir programdır. Bu araç yalnızca bir web tarayıcısı üzerinden çalışır. Araç, web sitesindeki tüm formları kontrol etmenize, farklı başlıkların gönderimini kontrol etmenize, tarayıcı yanıtlarını ve isteklerini görmenize, aktif URL taraması gerçekleştirmenize, statik javascript kod analizi yapmanıza ve web sitesinde XSS güvenlik açıklarını aramanıza olanak tanır. Harika bir araçtır, ancak karmaşık görünebilir.

SQLMap, bir web sitesinin sql güvenlik açıklarını bulmak için kullanılan bir programdır. SQL enjeksiyonlarının gerçekleştirilebileceği tüm olası yerleri bulabilirsiniz. Örneğin, id parametresinde bir sql enjeksiyonu olabileceğini varsayıyorsanız, şu komutu kullanın

$ sqlmap -u http://example.com/?id=1 -p idProgram farklı veritabanı türlerini test eder, böylece yalnızca doğru olanı belirleyebilirsiniz:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idBu komutlar alanları test etmenize, veritabanları, tablolar veya parolalar gibi farklı parametreler belirlemenize olanak tanır.

Exploit

Exploitation, sitedeki güvenlik açıklarının araştırılmasını tamamlar ve sisteme veya verilere erişim sağlamak için güvenlik açıklarının istismar edilmesini sağlar. Genel olarak, güvenliğinizdeki açıkları bulup kapatabildiyseniz, başka bir şey yapmanıza gerek yoktur. Ancak bazen sorunun gerçekten ciddi olduğunu kanıtlamanız gerekir.

Üretim sistemlerinde güvenlik açığı istismarının kullanılmaması önerilir. çünkü sorunlara yol açabilir. Bir sanal makine oluşturmak ve içinde ihtiyacınız olan her şeyi göstermek daha iyidir. İşte kullanabileceğiniz bazı araçlar:

- SQLMap - sql güvenlik açıklarını bulmak ve bunlardan yararlanmak için bir araç;

- Burp Suite - XSS güvenlik açıklarını bulmak ve bunlardan yararlanmak için;

- Metasploit - sistemdeki güvenlik açıklarından yararlanma.

Metasploit, birçok hazır istismar içeren bütün bir sızma testi ortamıdır. İlk adımda tespit edilen yüklü eklentiler veya hizmetler için istismarlar bulabilirsiniz. Gelecekteki bir makalede Metasploit'in nasıl kullanılacağına daha yakından bakacağız.

Yamalama

Bu, güvenlik açığı araştırmasının son aşamasıdır. Bulunan her şeye dayanarak sonuçlar çıkarmanız ve tüm açıkları kapatmanız gerekir. Güvenlik açıkları hakkında tüm verilere sahip olduğunuzda. Bulduğunuz her şeyi önceliklendirin ve düzeltin. Eğer siz bu güvenlik açıklarını bulabildiyseniz, başkaları da bulabilir.

Sonuçlar

Bu makalede, web sitesi güvenlik açıklarını bulma konusunda çok hızlandırılmış bir kurs yaptık ve kaynağınızın veya altyapınızın mümkün olduğunca güvenli olmasını sağlamak için kullanabileceğiniz ana web sitesi güvenlik açığı bulma yazılımlarını inceledik. Bu araçların çoğu endüstri standardıdır. Artık test stratejiniz hakkında düşünebilir ve tüm güvenlik açıklarını ortadan kaldırmaya çalışabilirsiniz.