-

Suurbritannia+44 (20) 4577-20-00

-

USA+1 (929) 431-18-18

-

Iisrael+972 (55) 507-70-81

-

Brasiilia+55 (61) 3772-18-88

-

Kanada+1 (416) 850-13-33

-

Tšehhi+420 (736) 353-668

-

Eesti+372 (53) 683-380

-

Kreeka+30 (800) 000-02-04

-

Iirimaa+353 (1) 699-43-88

-

Island+354 (53) 952-99

-

Leedu+370 (700) 660-08

-

Holland+31 (970) 1027-77-87

-

Portugal+351 (800) 180-09-04

-

Rumeenia+40 (376) 300-641

-

Rootsi+46 (79) 008-11-99

-

Slovakkia+421 (2) 333-004-23

-

Šveits+41 (22) 508-77-76

-

Moldova+373 (699) 33-1-22

Haavatavuste otsimine veebilehel

- Kodu

- Teadmistebaas

- Haavatavuste otsimine veebilehel

Saidi testimine võimaldab leida haavatavusi ja vigu, mida ründajad võivad ära kasutada. Kui olete saidi administraator, soovitame lisada tungimistestimise oma tööriistade nimekirja ja otsida regulaarselt haavatavusi, et tagada oma saitide täielik turvalisus. Avastatud probleemid aitavad teil nõrkusi parandada.

Turvalisuse testimine hõlmab nii palju erinevaid vahendeid ja ülesandeid. Käesolevas artiklis käsitleme veebisaidi haavatavuste leidmise põhiaspekte. Selle juhendi abil saate oma ressurssi turvaliselt hoida.

VEEBISAIDI HAAVATAVUSTE LEIDMINE

Penetratsioonitestimine ja veebisaidi haavatavuste otsimine hõlmab mitmeid tegevusi. Ühe tööriista käivitamisest ja saidi testimisest ei piisa, vaja on õiget lähenemist, mis aitab koguda võimalikult palju teavet süsteemi turvalisuse kohta.

Peamised sammud on järgmised:

- luure - teabe otsimine ja kogumine teie võrgu või serverite kohta;

- skaneerimine - see samm hõlmab kogutud teabe põhjal saidi kontrollimist haavatavuste suhtes;

- ekspluateerimine - see samm on vabatahtlik ja seda ei ole tungimistestide jaoks alati vaja. See on vajalik, kui on vaja näidata haavatavuste tegelikku ohtu;

- parandamine - selles etapis tuleb parandada kõik saidilt leitud haavatavused.

Järgnevalt vaatame, mida tuleks igas etapis teha ja milliseid vahendeid selleks kasutada. Parem on mitte paigaldada kõiki neid programme eraldi, vaid kasutada sissetungitestimiseks valmis keskkonda - Kali Linux. See on spetsiaalselt ettevalmistatud Linuxi distributsioon, mis sisaldab juba kõiki vajalikke programme. Nii ei pea te midagi installima. Süsteemi saab käivitada mälupulgalt või paigaldada Kali Linuxi oma kõvakettale.

Intelligence

Selleks, et teada saada, millist teavet teised inimesed sinu süsteemi kohta teada saavad, tuleb rakendada mitmeid vahendeid:

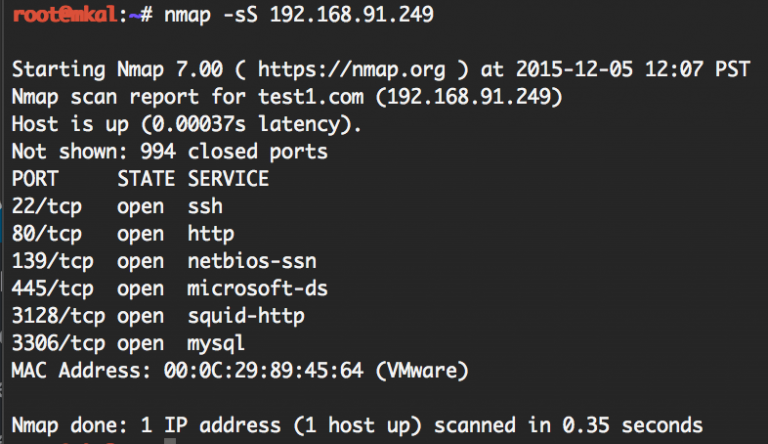

nmap on üks populaarsemaid võrgu skaneerimise tööriistu. Selle abil saate näha, millised teenused jooksevad veebilehe serveris, milliseid porte nad kasutavad, nende portide versioone ja isegi operatsioonisüsteemi versiooni. Et näha oma masina avatud porte, käivitage Kali Linuxi terminalis see käsk:

$ nmap -sS 192.168.91.249

192.168.91.249 on ressursi ip-aadress. See käsk näitab avatud porte ja teenuste nimesid. Sa võid saada detailsemat infot, näiteks saad juba siinkohal palju infot süsteemi kohta. Siin näete näiteks, et masinal töötab SSH-server, veebiserver, Samba failijagamisteenused ja proxy-server pordil 3128. Kõik need võivad potentsiaalselt olla haavatavad.

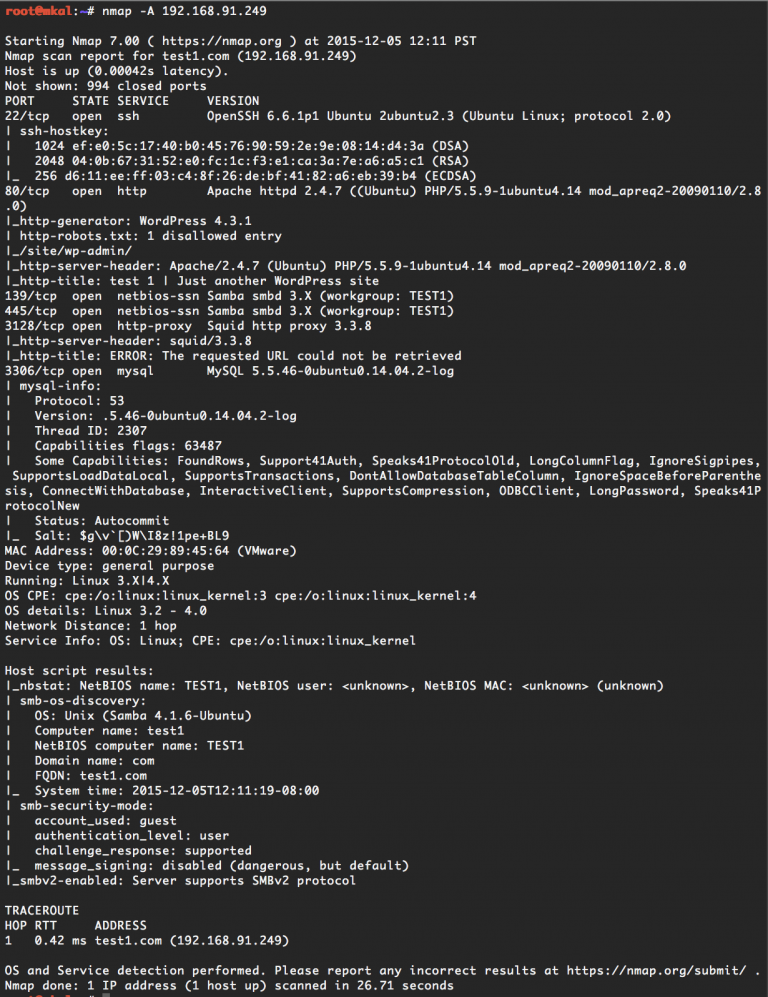

Nmap skanner võimaldab teil süveneda sügavamale, intensiivsema skaneerimisega. Selleks kasutage valikut -A:

$ nmap -A 192.168.91.62

Siin näete juba palju rohkem teavet, näiteks teenuste versioonid, süsteemiaeg, sisuhaldussüsteem ja isegi operatsioonisüsteemi versioon. Samuti, kui leitakse lihtsaid haavatavusi, nagu näiteks nõrk FTP parool, saate ka sellest teada. Nmap'i kasutamise kohta saate rohkem lugeda eraldi artiklist. Kasutage ka teisi kättesaadavaid teabeallikaid. Oluline on mõista, milline teave on teie kohta võrgus kättesaadav ja kas ründaja võib saada teavet, millele tal ei tohiks olla juurdepääsu.

Siin on mõned teenused:

- whois - selle teenuse abil saate teada avalikult kättesaadavat teavet domeeni, registripidaja, omaniku ja muude kontaktandmete kohta;

- recon-ng - kasulik analüüsitööriist, mis tuleb koos Kali Linuxiga;

- Maltego Chlorine - väga populaarne avatud lähtekoodiga tööriist teabe kogumiseks avatud allikatest;

- Netcraft - kasulik tööriist, mis võimaldab leida veebisaidi alamdomeene;

- hackertarget.com/reverse-ip-lookup - võimaldab teil teada saada, millised teised saidid töötavad teie ip-aadressil.

- Kui olete lõpetanud teabe kogumise luurefaasis, peate edasi liikuma skaneerimise juurde, otsige otse Kali Linuxi saidilt haavatavusi.

Skaneerimine

Skaneerimiseks kasutatakse sageli fuzzingut. Fuzzimise mõte on saata suur hulk juhuslikke andmeid teie saidile, et proovida leida haavatavusi. Erinevad tööriistad, mida me allpool vaatleme, simuleerivad rünnakuid, et testida rakenduse haavatavust.

Fuzzing-rakenduste abil saab tuvastada haavatavusi, kuid parimate tulemuste saamiseks tasub mõista, kuidas need rakendused töötavad ja mis on viga. Kui teil on juurdepääs projekti lähtekoodile, saate kasutada paralleelselt fuzzingut ja manuaalset analüüsi, et leida probleeme suurema täpsusega. Fuzzing-rünnakud on väga valjuhäälsed, sest need nõuavad suure hulga andmete edastamist. Rünnetõrjesüsteem märkab neid, tuleb olla ettevaatlik. Järgnevalt vaatleme vahendeid, mida saab kasutada.

WPScan on avatud lähtekoodiga projekt, mis on kirjutatud Ruby's spetsiaalselt WordPressi skaneerimiseks. Seda on väga lihtne kasutada ja see võib olla kasulik saitidele, mis kasutavad palju pluginaid või mida ei uuendata. Utiliit ei vaja lähtekoodi ja teostab skaneerimisi eemalt.

Nikto on veebisaitide haavatavuse skanner. See töötab palju kauem kui WPSan, kuid on mõeldud rohkem kui ainult WordPressi jaoks. See sisaldab palju pluginaid ja teeb skaneerimise ajal palju päringuid. Näiteks võib tarkvara leida faili, mis väljastab phpinfo teavet. Kuid Nikto genereerib palju valepositiivseid tulemusi, seega tuleb väljundit hoolikalt analüüsida.

Burp Suite on väga võimas programm veebilehe või veebirakenduste haavatavuste leidmiseks. See tööriist töötab ainult veebibrauseri kaudu. Tööriist võimaldab kontrollida kõiki veebisaidil olevaid vorme, kontrollida erinevate päiste esitamist, näha brauseri vastuseid ja päringuid, teostada aktiivset URL-skaneerimist, teha staatilise javascript-koodi analüüsi ja otsida veebisaidil XSS-haavatavusi. See on suurepärane vahend, kuid see võib tunduda keeruline.

SQLMap on programm veebilehe sql-haavatavuste leidmiseks. Saate leida kõik võimalikud kohad, kus saab teha SQL-süstimisi. Näiteks kui te oletate, et id parameetris võib olla sql-süst, kasutage seda käsku

$ sqlmap -u http://example.com/?id=1 -p idProgramm testib eri tüüpi andmebaase, nii et saate määrata ainult õigeid:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idNeed käsud võimaldavad teil testida välju, määrata erinevaid parameetreid, näiteks andmebaase, tabeleid või paroole.

Kasutage

Exploitation lõpetab saidi haavatavuste otsimise ja pakub haavatavuste ärakasutamist, et saada juurdepääs süsteemile või andmetele. Üldiselt, kui olete suutnud leida turvaaugud ja need sulgeda, ei pea te enam midagi tegema. Kuid mõnikord on vaja tõestada, et probleem on tõesti tõsine.

Tootmissüsteemides ei ole soovitatav kasutada haavatavuse ärakasutamist. sest see võib põhjustada probleeme. Parem on luua virtuaalne masin ja juba selles näidata kõike, mida vaja. Siin on mõned tööriistad, mida saab kasutada:

- SQLMap - vahend sql haavatavuste leidmiseks ja nende ärakasutamiseks;

- Burp Suite - XSS haavatavuste leidmiseks ja nende ärakasutamiseks;

- Metasploit - süsteemi haavatavuste ärakasutamine.

Metasploit on terve penetratsioonitesti keskkond, mis sisaldab palju valmis ekspluateeringuid. Saate leida ekspluateid paigaldatud pluginate või teenuste jaoks, mis on avastatud esimeses etapis. Kuidas Metasploiti kasutada, vaatleme lähemalt ühes tulevases artiklis.

Parandamine

See on haavatavuse otsimise viimane etapp. Kõige leitud põhjal tuleb teha järeldused ja sulgeda kõik augud. Kui teil on kõik andmed haavatavuste kohta olemas. Seadke prioriteedid ja parandage kõik, mida olete leidnud. Kui te suutsite need haavatavused leida, siis võib neid leida ka igaüks teine.

Järeldused

Selles artiklis tegime väga kiirkursuse veebisaidi haavatavuste leidmise kohta ja vaatasime peamisi veebisaidi haavatavuste leidmise tarkvara, mida saate kasutada, et tagada oma ressursi või infrastruktuuri võimalikult turvaline kasutamine. Paljud neist tööriistadest on tööstusstandardid. Nüüd võite mõelda oma testimisstrateegia üle ja püüda kõrvaldada kõik haavatavused.