-

Storbritannia+44 (20) 4577-20-00

-

USA+1 (929) 431-18-18

-

Israel+972 (55) 507-70-81

-

Brasil+55 (61) 3772-18-88

-

Canada+1 (416) 850-13-33

-

Tsjekkia+420 (736) 353-668

-

Estland+372 (53) 683-380

-

Hellas+30 (800) 000-02-04

-

Irland+353 (1) 699-43-88

-

Island+354 (53) 952-99

-

Litauen+370 (700) 660-08

-

Nederland+31 (970) 1027-77-87

-

Portugal+351 (800) 180-09-04

-

Romania+40 (376) 300-641

-

Sverige+46 (79) 008-11-99

-

Slovakia+421 (2) 333-004-23

-

Sveits+41 (22) 508-77-76

-

Moldova+373 (699) 33-1-22

Søk etter sårbarheter på nettstedet

- Hovedside

- Kunnskapsbase

- Søk etter sårbarheter på nettstedet

Ved å teste nettstedet ditt kan du finne sårbarheter og feil som kan utnyttes av angripere. Hvis du er nettstedsadministrator, anbefaler vi at du legger til penetrasjonstesting på listen over verktøy og regelmessig søker etter sårbarheter for å sørge for at nettstedene dine er helt sikre. Problemene som oppdages, vil hjelpe deg med å rette opp svakheter.

Sikkerhetstesting omfatter så mange ulike verktøy og oppgaver. I denne artikkelen tar vi for oss de grunnleggende aspektene ved å finne sårbarheter på et nettsted. Ved hjelp av denne instruksjonen vil du kunne holde ressursen din trygg.

FINNE SÅRBARHETER PÅ ET NETTSTED

Penetrasjonstesting og søk etter sårbarheter på et nettsted innebærer flere handlinger. Det er ikke nok å kjøre ett verktøy og teste nettstedet, du trenger den rette tilnærmingen for å samle så mye informasjon som mulig om sikkerheten til systemet ditt.

De viktigste trinnene er

- rekognosering - søk og innsamling av informasjon om nettverket eller serverne dine;

- skanning - dette trinnet innebærer å sjekke nettstedet for sårbarheter basert på informasjonen som er samlet inn;

- utnyttelse - dette trinnet er valgfritt og ikke alltid nødvendig for penetrasjonstestere. Det er nødvendig hvis du trenger å vise den reelle faren ved sårbarheter;

- lapping - på dette stadiet må du fikse alle sårbarhetene som er funnet på nettstedet ditt.

La oss nå se på hva som bør gjøres på hvert av trinnene og hvilke verktøy du bør bruke for å gjøre det. Det er bedre å ikke installere alle disse programmene separat, men å bruke et ferdig miljø for penetrasjonstesting - Kali Linux. Dette er en spesialtilpasset Linux-distribusjon som allerede inneholder alle de nødvendige programmene. På denne måten trenger du ikke å installere noe. Du kan kjøre systemet fra en minnepinne, eller du kan installere Kali Linux på harddisken din.

Etterretning

For å finne ut hvilken informasjon andre kan finne ut om systemet ditt, må du bruke flere verktøy:

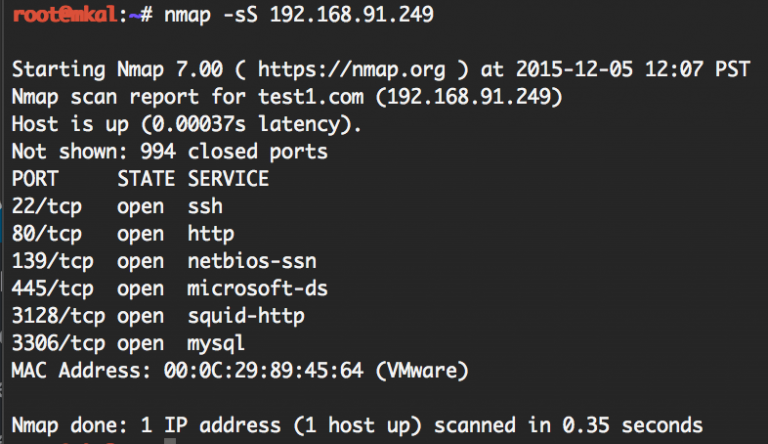

nmap er et av de mest populære verktøyene for nettverksskanning. Du kan bruke det til å se hvilke tjenester som kjører på en nettserver, hvilke porter de bruker, portversjoner og til og med operativsystemversjonen. Kjør denne kommandoen i Kali Linux-terminalen for å se hvilke porter som er åpne på maskinen din:

$ nmap -sS 192.168.91.249

192.168.91.249 er IP-adressen til ressursen. Denne kommandoen viser åpne porter og tjenestenavn. Du kan få mer detaljert informasjon, for eksempel kan du samle mye informasjon om systemet allerede på dette punktet. Her kan du for eksempel se at maskinen kjører en SSH-server, en webserver, Samba-fildelingstjenester og en proxy-server på port 3128. Alle disse kan potensielt være sårbare.

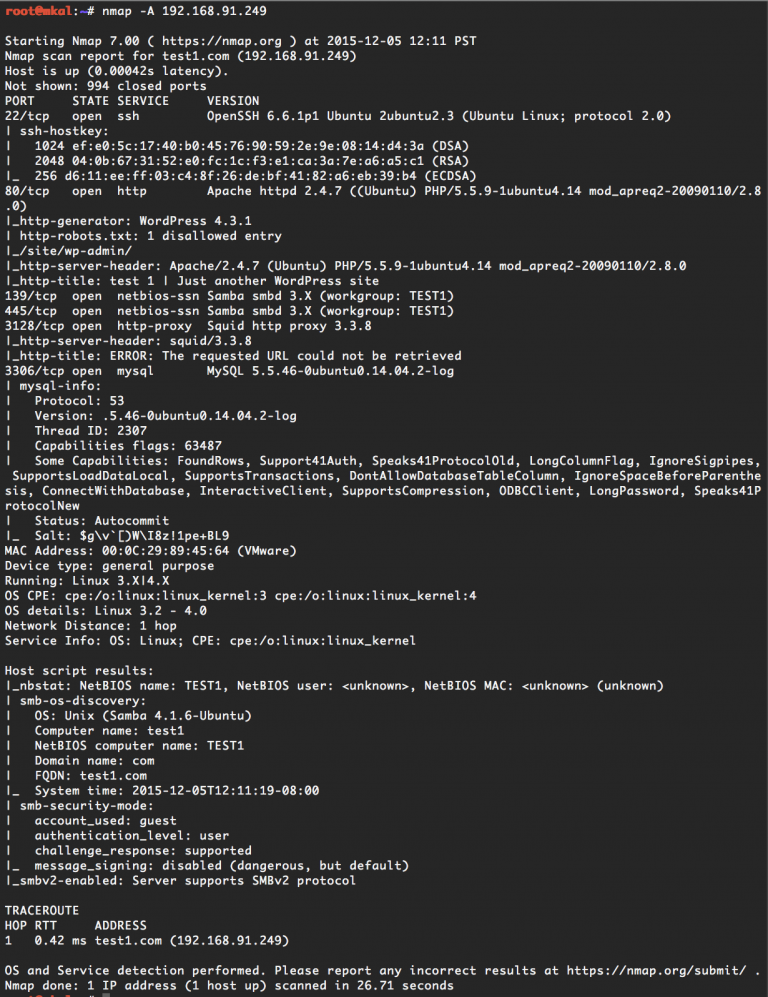

Nmap-skanneren lar deg grave dypere, med mer intensiv skanning. For å gjøre dette bruker du alternativet -A:

$ nmap -A 192.168.91.62

Her vil du allerede se mye mer informasjon, for eksempel tjenesteversjoner, systemtid, innholdsstyringssystem og til og med operativsystemversjonen. Hvis du finner enkle sårbarheter, for eksempel et svakt FTP-passord, får du også vite om det. Du kan lese mer om hvordan du bruker Nmap i en egen artikkel. Du bør også bruke andre tilgjengelige informasjonskilder. Det er viktig å forstå hvilken informasjon som er tilgjengelig om deg på nettverket, og om en angriper kan få tak i informasjon de ikke burde ha tilgang til.

Her er noen tjenester:

- whois - du kan bruke denne tjenesten til å finne offentlig tilgjengelig informasjon om domenet, registratoren, eieren og annen kontaktinformasjon;

- recon-ng - et nyttig analyseverktøy som følger med Kali Linux;

- Maltego Chlorine er et svært populært verktøy med åpen kildekode for å samle informasjon fra åpne kilder;

- Netcraft - et nyttig verktøy som lar deg finne underdomener på et nettsted;

- hackertarget.com/reverse-ip-lookup - lar deg finne ut hvilke andre nettsteder som kjører på ip-adressen din.

- Når du er ferdig med å samle inn informasjon i rekognoseringsfasen, må du gå videre til skanning, der du søker direkte etter sårbarheter på Kali Linux-nettstedet.

Skanning

Fuzzing brukes ofte til skanning. Tanken bak fuzzing er å sende en stor mengde tilfeldige data til nettstedet ditt for å prøve å finne sårbarheter. De ulike verktøyene som vi skal se på nedenfor, vil simulere angrep for å teste sårbarheten til en applikasjon.

Fuzzing-applikasjoner kan identifisere sårbarheter, men for å få best mulig resultat er det verdt å forstå hvordan disse applikasjonene fungerer og hva feilen er. Hvis du har tilgang til kildekoden til prosjektet, kan du bruke fuzzing og manuell analyse parallelt for å finne problemer med større nøyaktighet. Fuzzing-angrep er svært høylytte fordi de krever overføring av mye data. Et inntrengningsbeskyttelsessystem vil legge merke til dem, så du må være forsiktig. La oss deretter se på verktøyene som kan brukes.

WPScan er et åpen kildekode-prosjekt skrevet i Ruby spesielt for skanning av WordPress. Det er veldig enkelt å bruke og kan være nyttig for nettsteder som bruker mange plugins eller ikke er oppdatert. Verktøyet trenger ikke kildekode og utfører skanninger eksternt.

Nikto er en sårbarhetsskanner for nettsteder. Den kjører mye lenger enn WPSan, men er utviklet for mer enn bare WordPress. Den inkluderer mange plugins, og den kjører mange spørringer under skanningen. Programvaren kan for eksempel finne en fil som gir ut phpinfo-informasjon. Men Nikto genererer mange falske positiver, så du må analysere utdataene nøye.

Burp Suite er et svært kraftig program for å finne sårbarheter i et nettsted eller en webapplikasjon. Dette verktøyet fungerer bare via en nettleser. Verktøyet lar deg sjekke alle skjemaene på nettstedet, sjekke innsending av ulike overskrifter, se nettlesersvar og -forespørsler, utføre aktiv URL-skanning, utføre statisk javascript-kodeanalyse og søke etter XSS-sårbarheter på nettstedet. Det er et flott verktøy, men det kan virke komplisert.

SQLMap er et program for å finne SQL-sårbarheter på et nettsted. Du kan finne alle mulige steder der SQL-injeksjoner kan utføres. Hvis du for eksempel antar at det kan være en SQL-injeksjon i id-parameteren, kan du bruke denne kommandoen

$ sqlmap -u http://example.com/?id=1 -p idProgrammet vil teste for ulike typer databaser, slik at du bare kan angi den riktige:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idMed disse kommandoene kan du teste felt og angi ulike parametere, for eksempel databaser, tabeller eller passord.

Utnytte

Exploitation fullfører søket etter sårbarheter på et nettsted og gir utnyttelse av sårbarheter for å få tilgang til et system eller data. Hvis du har funnet hull i sikkerheten og lukket dem, trenger du som regel ikke å gjøre noe mer. Men noen ganger må du bevise at problemet virkelig er alvorlig.

Det anbefales ikke å bruke sårbarhetsutnyttelse på produksjonssystemer, fordi det kan føre til problemer. Det er bedre å opprette en virtuell maskin og allerede i den vise alt du trenger. Her er noen verktøy du kan bruke:

- SQLMap - et verktøy for å finne SQL-sårbarheter og utnytte dem;

- Burp Suite - for å finne XSS-sårbarheter og utnytte dem;

- Metasploit - utnyttelse av sårbarheter i systemet.

Metasploit er et helt miljø for penetrasjonstesting som inneholder mange ferdige exploits. Du kan finne utnyttelser for installerte plugins eller tjenester som ble oppdaget i det første trinnet. Vi vil se nærmere på hvordan du bruker Metasploit i en fremtidig artikkel.

Oppdatering

Dette er siste trinn i søket etter sårbarheter. Basert på alt som ble funnet, må du trekke konklusjoner og lukke alle hullene. Når du har alle dataene om sårbarhetene. Prioriter og fiks alt du har funnet. Hvis du klarte å finne disse sårbarhetene, kan alle andre finne dem.

Konklusjon

I denne artikkelen har vi tatt et lynkurs i å finne sårbarheter på nettsteder og sett på de viktigste programvarene for å finne sårbarheter på nettsteder som du kan bruke for å holde ressursen eller infrastrukturen din så sikker som mulig. Mange av disse verktøyene er bransjestandarder. Nå kan du tenke på teststrategien din og prøve å eliminere alle sårbarheter.