-

Großbritannien+44 (20) 4577-20-00

-

USA+1 (929) 431-18-18

-

Israel+972 (55) 507-70-81

-

Brasilien+55 (61) 3772-18-88

-

Kanada+1 (416) 850-13-33

-

Tschechien+420 (736) 353-668

-

Estland+372 (53) 683-380

-

Griechenland+30 (800) 000-02-04

-

Irland+353 (1) 699-43-88

-

Island+354 (53) 952-99

-

Litauen+370 (700) 660-08

-

Niederlande+31 (970) 1027-77-87

-

Portugal+351 (800) 180-09-04

-

Rumänien+40 (376) 300-641

-

Schweden+46 (79) 008-11-99

-

Slowakei+421 (2) 333-004-23

-

Schweiz+41 (22) 508-77-76

-

Moldawien+373 (699) 33-1-22

Deutsch

Deutsch

Suche nach Schwachstellen auf der Website

- Hauptsaechliche

- Wissensbasis

- Suche nach Schwachstellen auf der Website

Website-Tests ermöglichen es Ihnen, Schwachstellen und Fehler zu finden, die von Angreifern ausgenutzt werden können. Wenn Sie Administrator einer Website sind, empfehlen wir Ihnen, Penetrationstests in die Liste Ihrer Tools aufzunehmen und regelmäßig nach Schwachstellen zu suchen, um sicherzustellen, dass Ihre Websites vollständig sicher sind. Die entdeckten Probleme werden Ihnen helfen, Schwachstellen zu beheben.

Sicherheitstests umfassen so viele verschiedene Tools und Aufgaben. In diesem Artikel werden wir die grundlegenden Aspekte der Suche nach Schwachstellen in einer Website behandeln. Mit Hilfe dieser Anleitung werden Sie in der Lage sein, Ihre Ressource sicher zu halten.

AUFFINDEN VON SCHWACHSTELLEN IN EINER WEBSITE

Penetrationstests und die Suche nach Schwachstellen auf einer Website umfassen mehrere Schritte. Es reicht nicht aus, ein Tool auszuführen und die Website zu testen. Sie brauchen den richtigen Ansatz, um so viele Informationen wie möglich über die Sicherheit Ihres Systems zu sammeln.

Die wichtigsten Schritte sind:

- Erkundung - Suchen und Sammeln von Informationen über Ihr Netzwerk oder Ihre Server;

- Scannen - in diesem Schritt wird die Website auf der Grundlage der gesammelten Informationen auf Schwachstellen überprüft;

- Ausnutzung - dieser Schritt ist optional und wird von Penetrationstestern nicht immer benötigt. Er ist notwendig, wenn Sie die tatsächliche Gefahr von Schwachstellen aufzeigen wollen;

- Patching - in dieser Phase müssen Sie alle auf Ihrer Website gefundenen Schwachstellen beheben.

Als Nächstes wollen wir uns ansehen, was in den einzelnen Phasen zu tun ist und welche Tools Sie dafür verwenden sollten. Es ist besser, nicht alle diese Programme einzeln zu installieren, sondern eine fertige Umgebung für Penetrationstests zu verwenden - Kali Linux. Dabei handelt es sich um eine speziell vorbereitete Linux-Distribution, die bereits alle erforderlichen Programme enthält. Auf diese Weise brauchen Sie nichts zu installieren. Sie können das System von einem Flash-Laufwerk aus starten oder Kali Linux auf Ihrer Festplatte installieren.

Geheimdienst

Um herauszufinden, welche Informationen andere Leute über Ihr System herausfinden können, müssen Sie verschiedene Tools einsetzen:

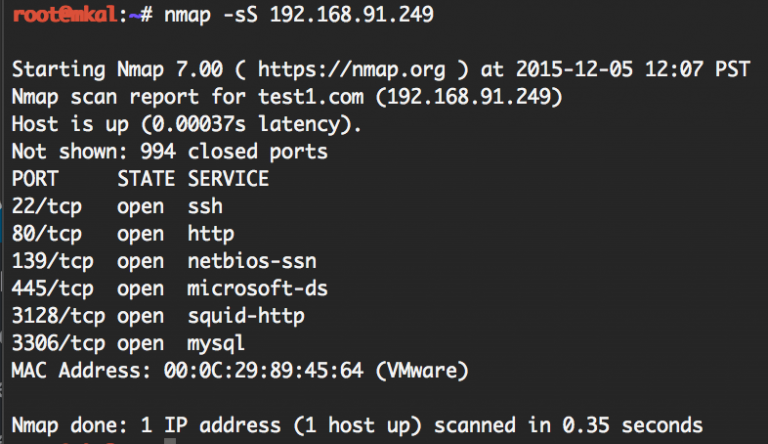

nmap ist eines der beliebtesten Netzwerk-Scanning-Tools. Mit ihm können Sie sehen, welche Dienste auf einem Webserver laufen, welche Ports sie verwenden, ihre Port-Versionen und sogar die Betriebssystemversion. Um die offenen Ports auf Ihrem Rechner zu sehen, führen Sie diesen Befehl im Kali Linux Terminal aus:

$ nmap -sS 192.168.91.249

192.168.91.249 ist die IP-Adresse der Ressource. Dieser Befehl zeigt offene Ports und Dienstnamen an. Sie können detailliertere Informationen erhalten, z. B. können Sie bereits an dieser Stelle eine Menge Informationen über das System sammeln. Hier sehen Sie zum Beispiel, dass auf dem Rechner ein SSH-Server, ein Webserver, Samba-Dateifreigabedienste und ein Proxyserver an Port 3128 laufen. Alle diese Dienste könnten potenziell anfällig sein.

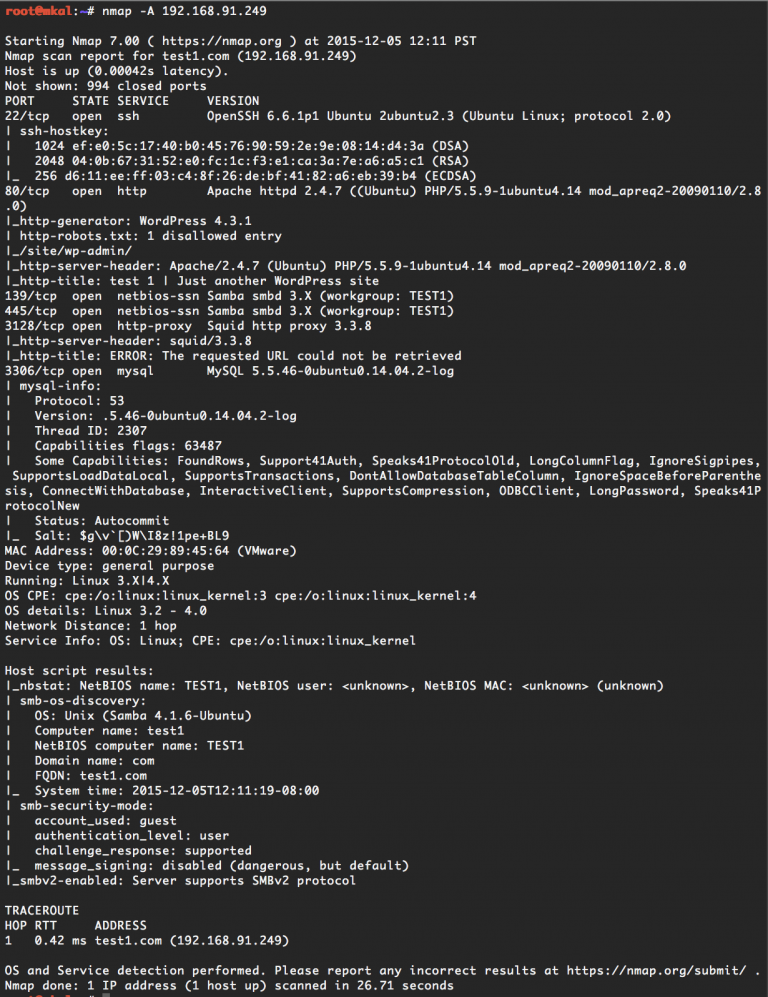

Mit dem Nmap-Scanner können Sie tiefer eindringen und intensivere Scans durchführen. Verwenden Sie dazu die Option -A:

$ nmap -A 192.168.91.62

Hier sehen Sie bereits viel mehr Informationen, wie Dienstversionen, Systemzeit, Content-Management-System und sogar die Betriebssystemversion. Auch wenn einfache Schwachstellen wie ein schwaches FTP-Passwort gefunden werden, werden Sie darüber informiert. Mehr über die Verwendung von Nmap erfahren Sie in einem separaten Artikel. Sie sollten auch andere verfügbare Informationsquellen nutzen. Es ist wichtig zu wissen, welche Informationen über Sie im Netz verfügbar sind und ob ein Angreifer an Informationen gelangen kann, auf die er keinen Zugriff haben sollte.

Hier sind einige Dienste:

- whois - mit diesem Dienst können Sie öffentlich zugängliche Informationen über die Domäne, den Registrar, den Eigentümer und andere Kontaktinformationen herausfinden;

- recon-ng - ein nützliches Analyse-Tool, das mit Kali Linux geliefert wird;

- Maltego Chlorine ist ein sehr beliebtes Open-Source-Tool zum Sammeln von Informationen aus offenen Quellen;

- Netcraft - ein nützliches Tool, mit dem Sie Subdomains einer Website finden können;

- hackertarget.com/reverse-ip-lookup - ermöglicht es Ihnen, herauszufinden, welche anderen Websites unter Ihrer IP-Adresse laufen.

- Sobald Sie die Informationsbeschaffung in der Erkundungsphase abgeschlossen haben, müssen Sie zum Scannen übergehen und direkt auf der Kali Linux-Website nach Schwachstellen suchen.

Scannen

Fuzzing wird oft zum Scannen verwendet. Die Idee hinter der Fuzzing-Phase ist es, eine große Menge an zufälligen Daten an Ihre Site zu senden, um zu versuchen, Schwachstellen zu finden. Die verschiedenen Tools, die wir uns im Folgenden ansehen werden, simulieren Angriffe, um die Anfälligkeit einer Anwendung zu testen.

Fuzzing-Anwendungen können Schwachstellen aufdecken, aber um die besten Ergebnisse zu erzielen, sollte man verstehen, wie diese Anwendungen funktionieren und worin der Fehler besteht. Wenn Sie Zugriff auf den Quellcode des Projekts haben, können Sie Fuzzing und manuelle Analyse parallel einsetzen, um Probleme mit größerer Genauigkeit zu finden. Fuzzing-Angriffe sind sehr laut, da sie die Übermittlung einer großen Menge von Daten erfordern. Ein System zum Schutz vor Eindringlingen wird sie bemerken, man muss also vorsichtig sein. Als Nächstes wollen wir uns die Tools ansehen, die verwendet werden können.

WPScan ist ein in Ruby geschriebenes Open-Source-Projekt speziell zum Scannen von WordPress. Es ist sehr einfach zu bedienen und kann für Websites nützlich sein, die viele Plugins verwenden oder nicht aktualisiert werden. Das Dienstprogramm benötigt keinen Quellcode und führt Scans aus der Ferne durch.

Nikto ist ein Schwachstellenscanner für Websites. Er läuft viel länger als WPSan, ist aber für mehr als nur WordPress konzipiert. Es umfasst eine Vielzahl von Plugins und führt während des Scans eine Vielzahl von Abfragen durch. Zum Beispiel kann die Software eine Datei finden, die phpinfo-Informationen ausgibt. Nikto erzeugt jedoch eine Menge falsch positiver Ergebnisse, so dass Sie die Ausgabe sorgfältig analysieren müssen.

Burp Suite ist ein sehr leistungsfähiges Programm zum Auffinden von Schwachstellen in einer Website oder Webanwendung. Dieses Tool funktioniert nur über einen Webbrowser. Mit dem Tool können Sie alle Formulare auf der Website überprüfen, die Übermittlung verschiedener Header prüfen, Browser-Antworten und -Anfragen sehen, aktive URL-Scans durchführen, statische Javascript-Code-Analysen durchführen und nach XSS-Schwachstellen auf der Website suchen. Es ist ein großartiges Werkzeug, aber es kann kompliziert erscheinen.

SQLMap ist ein Programm zum Auffinden von SQL-Schwachstellen auf einer Website. Sie können alle möglichen Stellen finden, an denen SQL-Injektionen durchgeführt werden können. Wenn Sie zum Beispiel vermuten, dass es eine SQL-Injektion im id-Parameter geben könnte, verwenden Sie diesen Befehl

$ sqlmap -u http://example.com/?id=1 -p idDas Programm testet auf verschiedene Arten von Datenbanken, so dass Sie nur die richtige angeben müssen:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idMit diesen Befehlen können Sie Felder testen und verschiedene Parameter wie Datenbanken, Tabellen oder Passwörter angeben.

Ausnutzen

Exploit vervollständigt die Suche nach Schwachstellen auf der Website und ermöglicht die Ausnutzung von Schwachstellen, um Zugang zum System oder zu Daten zu erhalten. Wenn es Ihnen gelungen ist, Sicherheitslücken zu finden und zu schließen, brauchen Sie im Allgemeinen nichts weiter zu tun. Manchmal müssen Sie jedoch nachweisen, dass das Problem wirklich ernst ist.

Es wird empfohlen, die Ausnutzung von Sicherheitslücken nicht auf Produktionssystemen einzusetzen, da dies zu Problemen führen kann. Es ist besser, eine virtuelle Maschine zu erstellen und darin bereits alles zu zeigen, was Sie brauchen. Hier sind einige Tools, die Sie verwenden können:

- SQLMap - ein Tool, um SQL-Schwachstellen zu finden und sie auszunutzen;

- Burp Suite - um XSS-Schwachstellen zu finden und sie auszunutzen;

- Metasploit - zur Ausnutzung von Schwachstellen im System.

Metasploit ist eine komplette Umgebung für Penetrationstests, die viele vorgefertigte Exploits enthält. Sie können Exploits für installierte Plugins oder Dienste finden, die im ersten Schritt entdeckt wurden. Wir werden uns die Verwendung von Metasploit in einem späteren Artikel genauer ansehen.

Patchen

Dies ist die letzte Phase der Schwachstellensuche. Auf der Grundlage der gefundenen Informationen müssen Sie Schlussfolgerungen ziehen und alle Lücken schließen. Wenn Sie alle Daten über die Schwachstellen haben. Setzen Sie Prioritäten und beheben Sie alles, was Sie gefunden haben. Wenn Sie in der Lage waren, diese Schwachstellen zu finden, dann kann sie auch jeder andere finden.

Schlussfolgerungen

In diesem Artikel haben wir einen Crash-Kurs zum Auffinden von Schwachstellen in Websites gegeben und die wichtigsten Softwareprogramme zum Auffinden von Schwachstellen in Websites vorgestellt, mit denen Sie sicherstellen können, dass Ihre Ressourcen oder Infrastruktur so sicher wie möglich ist. Viele dieser Tools sind Industriestandard. Jetzt können Sie über Ihre Teststrategie nachdenken und versuchen, alle Schwachstellen zu beseitigen.