-

Engeland+44 (20) 4577-20-00

-

Verenigde Staten+1 (929) 431-18-18

-

Israël+972 (55) 507-70-81

-

Brazilië+55 (61) 3772-18-88

-

Canada+1 (416) 850-13-33

-

Tsjechië+420 (736) 353-668

-

Estland+372 (53) 683-380

-

Griekenland+30 (800) 000-02-04

-

Ierland+353 (1) 699-43-88

-

IJsland+354 (53) 952-99

-

Litouwen+370 (700) 660-08

-

Nederland+31 (970) 1027-77-87

-

Portugal+351 (800) 180-09-04

-

Roemenië+40 (376) 300-641

-

Zweden+46 (79) 008-11-99

-

Slowakije+421 (2) 333-004-23

-

Zwitserland+41 (22) 508-77-76

-

Moldavië+373 (699) 33-1-22

Nederlands

Nederlands

Zoeken naar kwetsbaarheden op de website

- Hoofdpagina

- Kennisbank

- Zoeken naar kwetsbaarheden op de website

Door sites te testen kun je kwetsbaarheden en bugs vinden die door aanvallers kunnen worden uitgebuit. Als je een sitebeheerder bent, raden we je aan om penetratietesten toe te voegen aan je lijst met tools en regelmatig te zoeken naar kwetsbaarheden om ervoor te zorgen dat je sites volledig veilig zijn. De ontdekte problemen zullen u helpen om zwakke punten te verhelpen.

Bij het testen van de beveiliging komen zoveel verschillende tools en taken kijken. In dit artikel behandelen we de basisaspecten van het vinden van kwetsbaarheden in een website. Met behulp van deze instructie kun je je bron veilig houden.

KWETSBAARHEDEN OP EEN WEBSITE VINDEN

Penetratietesten en het zoeken naar kwetsbaarheden op een website omvat verschillende acties. Het is niet genoeg om één tool uit te voeren en de site te testen, je hebt de juiste aanpak nodig om zoveel mogelijk informatie te verzamelen over de beveiliging van je systeem.

De belangrijkste stappen zijn:

- verkenning - zoeken en informatie verzamelen over je netwerk of servers;

- scannen - deze stap omvat het controleren van de site op kwetsbaarheden op basis van de verzamelde informatie;

- exploitatie - deze stap is optioneel en niet altijd nodig voor penetratietesters. Het is nodig als je het echte gevaar van kwetsbaarheden moet laten zien;

- patching - in dit stadium moet u alle kwetsbaarheden verhelpen die op uw site zijn gevonden.

Laten we nu eens kijken naar wat er in elk van de fasen moet worden gedaan en welke tools u daarvoor moet gebruiken. Het is beter om niet al deze programma's afzonderlijk te installeren, maar om een kant-en-klare omgeving voor penetratietesten te gebruiken - Kali Linux. Dit is een speciaal geprepareerde Linux-distributie die alle benodigde programma's al bevat. Op deze manier hoef je niets te installeren. Je kunt het systeem draaien vanaf een flashdrive of je kunt Kali Linux op je harde schijf installeren.

Intelligentie

Om erachter te komen welke informatie anderen over je systeem kunnen vinden, moet je verschillende tools gebruiken:

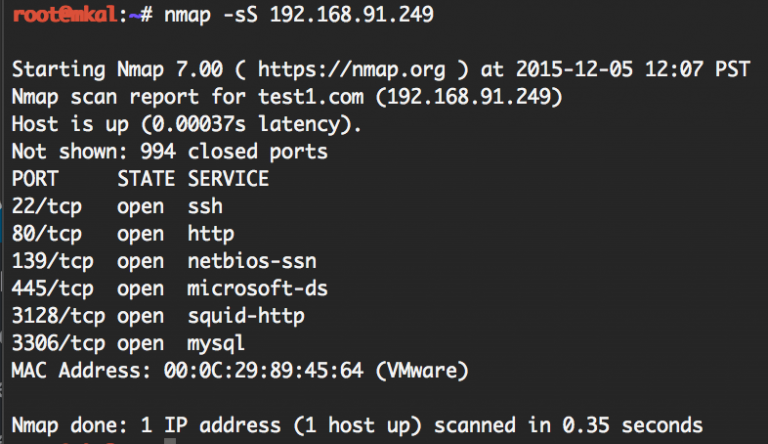

nmap is een van de populairste netwerkscantools. Je kunt het gebruiken om te zien welke diensten er draaien op een webserver, welke poorten ze gebruiken, hun poortversies en zelfs de versie van het besturingssysteem. Om de open poorten op je machine te zien, voer je dit commando uit in de Kali Linux terminal:

$ nmap -sS 192.168.91.249

192.168.91.249 is het ip-adres van de bron. Dit commando toont open poorten en servicenamen. Je kunt meer gedetailleerde informatie krijgen, je kunt bijvoorbeeld op dit punt al veel informatie over het systeem verzamelen. Hier kun je bijvoorbeeld zien dat de machine een SSH server, een webserver, Samba file sharing services en een proxy server op poort 3128 draait. Deze kunnen allemaal potentieel kwetsbaar zijn.

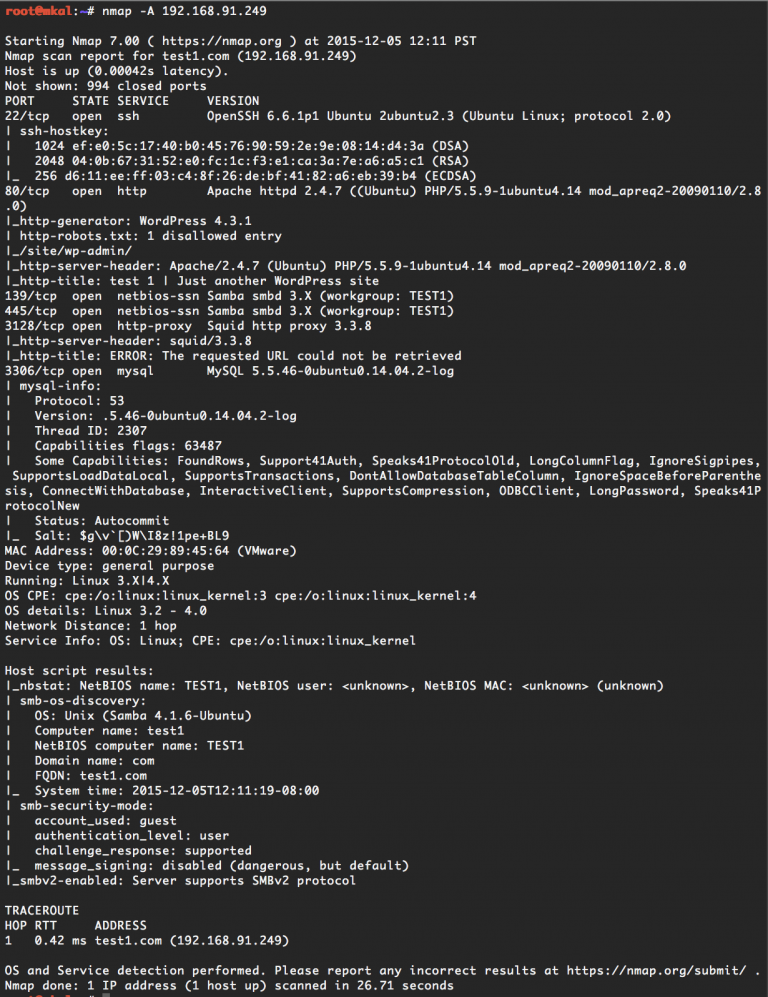

Met de Nmap scanner kun je dieper graven en intensiever scannen. Gebruik hiervoor de optie -A:

$ nmap -A 192.168.91.62

Hier zie je al veel meer informatie, zoals serviceversies, systeemtijd, contentmanagementsysteem en zelfs de versie van het besturingssysteem. Ook als er eenvoudige kwetsbaarheden worden gevonden, zoals een zwak FTP-wachtwoord, zul je dat weten. Je kunt meer lezen over het gebruik van Nmap in een apart artikel. Je moet ook andere beschikbare informatiebronnen gebruiken. Het is belangrijk om te weten welke informatie er over jou beschikbaar is op het netwerk en of een aanvaller informatie kan krijgen waartoe hij geen toegang zou mogen hebben.

Hier zijn enkele diensten:

- whois - je kunt deze service gebruiken om openbaar beschikbare informatie over het domein, de registrar, de eigenaar en andere contactgegevens te achterhalen;

- recon-ng - een handig analysegereedschap dat met Kali Linux wordt meegeleverd;

- Maltego Chlorine is een zeer populaire open source tool voor het verzamelen van informatie uit open bronnen;

- Netcraft - een handige tool waarmee je subdomeinen van een website kunt vinden;

- hackertarget.com/reverse-ip-lookup - hiermee kun je uitzoeken welke andere sites op jouw ip-adres draaien.

- Zodra je klaar bent met het verzamelen van informatie in de verkenningsfase, moet je overgaan tot scannen, direct zoeken naar kwetsbaarheden op de Kali Linux site.

Scannen

Fuzzing wordt vaak gebruikt voor scannen. Het idee achter fuzzing is om een grote hoeveelheid willekeurige gegevens naar je site te sturen om te proberen kwetsbaarheden te vinden. De verschillende tools die we hieronder zullen bekijken, simuleren aanvallen om de kwetsbaarheid van een applicatie te testen.

Fuzzing applicaties kunnen kwetsbaarheden identificeren, maar voor de beste resultaten is het de moeite waard om te begrijpen hoe deze applicaties werken en wat de bug is. Als je toegang hebt tot de broncode van het project, kun je fuzzing en handmatige analyse parallel gebruiken om problemen met grotere nauwkeurigheid te vinden. Fuzzing aanvallen zijn erg luidruchtig omdat ze de overdracht van veel gegevens vereisen. Een inbraakbeveiligingssysteem zal ze opmerken, je moet voorzichtig zijn. Laten we nu eens kijken naar de gereedschappen die gebruikt kunnen worden.

WPScan is een open source project geschreven in Ruby speciaal voor het scannen van WordPress. Het is heel eenvoudig te gebruiken en kan handig zijn voor sites die veel plugins gebruiken of die niet worden bijgewerkt. Het hulpprogramma heeft geen broncode nodig en voert scans op afstand uit.

Nikto is een kwetsbaarheidsscanner voor websites. Het werkt veel langer dan WPSan, maar is ontworpen voor meer dan alleen WordPress. Het bevat veel plugins en voert veel queries uit tijdens de scan. De software kan bijvoorbeeld een bestand vinden dat phpinfo-informatie uitvoert. Maar Nikto genereert veel fout-positieven, dus je moet de uitvoer zorgvuldig analyseren.

Burp Suite is een zeer krachtig programma om kwetsbaarheden in een website of webapplicaties te vinden. Deze tool werkt alleen via een webbrowser. Met de tool kun je alle formulieren op de website controleren, de indiening van verschillende headers controleren, browserreacties en -verzoeken bekijken, actieve URL-scanning uitvoeren, statische javascriptcode-analyse uitvoeren en zoeken naar XSS-kwetsbaarheden op de website. Het is een geweldig hulpmiddel, maar het kan ingewikkeld lijken.

SQLMap is een programma om sql-kwetsbaarheden van een website te vinden. Je kunt alle mogelijke plaatsen vinden waar SQL-injecties kunnen worden uitgevoerd. Als je bijvoorbeeld aanneemt dat er een sql-injectie in de id-parameter zou kunnen zitten, gebruik dan dit commando

$ sqlmap -u http://example.com/?id=1 -p idHet programma test op verschillende typen databases, zodat je alleen de juiste kunt opgeven:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idMet deze commando's kun je velden testen en verschillende parameters opgeven, zoals databases, tabellen of wachtwoorden.

Exploit

Exploitatie voltooit het zoeken naar kwetsbaarheden op de site en biedt de exploitatie van kwetsbaarheden om toegang te krijgen tot het systeem of gegevens. Over het algemeen hoef je niets meer te doen als je gaten in je beveiliging hebt kunnen vinden en deze hebt kunnen dichten. Maar soms moet je bewijzen dat het probleem echt ernstig is.

Het wordt aangeraden om kwetsbaarheden niet uit te buiten op productiesystemen, omdat dit tot problemen kan leiden. Het is beter om een virtuele machine te maken en daarin al alles te laten zien wat je nodig hebt. Hier zijn enkele tools die je kunt gebruiken:

- SQLMap - een tool om sql-kwetsbaarheden te vinden en ze uit te buiten;

- Burp Suite - om XSS-kwetsbaarheden te vinden en te misbruiken;

- Metasploit - exploitatie van kwetsbaarheden in het systeem.

Metasploit is een volledige penetratietestomgeving die veel kant-en-klare exploits bevat. Je kunt exploits vinden voor geïnstalleerde plugins of services die je in de eerste stap hebt ontdekt. We zullen in een toekomstig artikel nader ingaan op het gebruik van Metasploit.

Patchen

Dit is de laatste fase van het zoeken naar kwetsbaarheden. Op basis van alles wat is gevonden, moet je conclusies trekken en alle gaten dichten. Als je alle gegevens over de kwetsbaarheden hebt. Stel prioriteiten en repareer alles wat je hebt gevonden. Als jij deze kwetsbaarheden hebt gevonden, dan kan iedereen ze vinden.

Conclusies

In dit artikel hebben we een spoedcursus gegeven in het vinden van kwetsbaarheden in websites en hebben we gekeken naar de belangrijkste software voor het vinden van kwetsbaarheden in websites die je kunt gebruiken om ervoor te zorgen dat je bron of infrastructuur zo veilig mogelijk is. Veel van deze tools zijn standaard in de industrie. Nu kun je nadenken over je teststrategie en proberen alle kwetsbaarheden te elimineren.