-

Britannia+44 (20) 4577-20-00

-

USA+1 (929) 431-18-18

-

Israel+972 (55) 507-70-81

-

Brasilia+55 (61) 3772-18-88

-

Kanada+1 (416) 850-13-33

-

Tšekki+420 (736) 353-668

-

Viro+372 (53) 683-380

-

Kreikka+30 (800) 000-02-04

-

Irlanti+353 (1) 699-43-88

-

Islanti+354 (53) 952-99

-

Liettua+370 (700) 660-08

-

Alankomaat+31 (970) 1027-77-87

-

Portugali+351 (800) 180-09-04

-

Romania+40 (376) 300-641

-

Ruotsi+46 (79) 008-11-99

-

Slovakia+421 (2) 333-004-23

-

Sveitsi+41 (22) 508-77-76

-

Moldova+373 (699) 33-1-22

Haavoittuvuuksien etsiminen verkkosivustolta

- Pääsivu

- Tietopohja

- Haavoittuvuuksien etsiminen verkkosivustolta

Sivuston testauksen avulla voit löytää haavoittuvuuksia ja virheitä, joita hyökkääjät voivat hyödyntää. Jos olet sivuston ylläpitäjä, suosittelemme lisäämään penetraatiotestauksen työkalujen luetteloon ja etsimään haavoittuvuuksia säännöllisesti, jotta sivustosi ovat täysin turvallisia. Löydetyt ongelmat auttavat sinua korjaamaan heikkoudet.

Tietoturvatestaus sisältää niin monia erilaisia työkaluja ja tehtäviä. Tässä artikkelissa käsitellään verkkosivuston haavoittuvuuksien löytämisen perusasioita. Tämän ohjeen avulla pystyt pitämään resurssisi turvassa.

HAAVOITTUVUUKSIEN LÖYTÄMINEN VERKKOSIVUSTOSTA

Tunkeutumistestaus ja haavoittuvuuksien etsiminen verkkosivustolta sisältää useita toimenpiteitä. Ei riitä, että käytät yhtä työkalua ja testaat sivuston, vaan tarvitset oikean lähestymistavan, jonka avulla voit kerätä mahdollisimman paljon tietoa järjestelmän turvallisuudesta.

Tärkeimmät vaiheet ovat:

- tiedustelu - tiedon etsiminen ja kerääminen verkostasi tai palvelimistasi;

- skannaus - tässä vaiheessa tarkistetaan, onko sivustossa haavoittuvuuksia kerättyjen tietojen perusteella;

- hyväksikäyttö - tämä vaihe on vapaaehtoinen, eivätkä tunkeutumistestaajat aina tarvitse sitä. Se on välttämätön, jos haavoittuvuuksien todellinen vaara halutaan osoittaa;

- korjaaminen - tässä vaiheessa on korjattava kaikki sivustosta löydetyt haavoittuvuudet.

Seuraavaksi tarkastellaan, mitä kussakin vaiheessa on tehtävä ja mitä työkaluja siihen on käytettävä. On parempi olla asentamatta kaikkia näitä ohjelmia erikseen, vaan käyttää valmista ympäristöä penetraatiotestaukseen - Kali Linuxia. Tämä on erityisesti valmisteltu Linux-jakelu, joka sisältää jo kaikki tarvittavat ohjelmat. Näin sinun ei tarvitse asentaa mitään. Voit käyttää järjestelmää muistitikulta tai asentaa Kali Linuxin kiintolevyllesi.

Älykkyys

Jos haluat selvittää, mitä tietoja muut voivat saada selville järjestelmästäsi, sinun on sovellettava useita työkaluja:

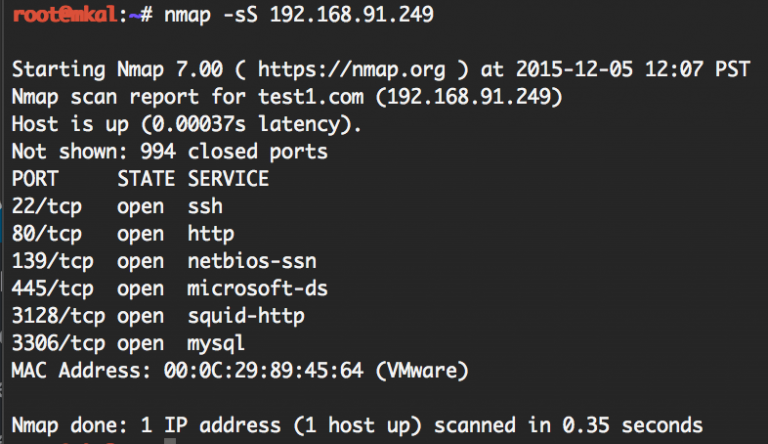

nmap on yksi suosituimmista verkon skannaustyökaluista. Voit käyttää sitä nähdäksesi, mitä palveluita verkkosivupalvelimella on käynnissä, mitä portteja ne käyttävät, niiden porttiversiot ja jopa käyttöjärjestelmän version. Nähdäksesi koneesi avoimet portit suorita tämä komento Kali Linuxin päätelaitteessa:

$ nmap -sS 192.168.91.249

192.168.91.249 on resurssin ip-osoite. Tämä komento näyttää avoimet portit ja palveluiden nimet. Voit saada yksityiskohtaisempia tietoja, esimerkiksi järjestelmästä voi kerätä paljon tietoa jo tässä vaiheessa. Esimerkiksi tässä näet, että koneella on käytössä SSH-palvelin, verkkopalvelin, Samba-tiedostonjakopalvelut ja välityspalvelin portissa 3128. Kaikki nämä voivat mahdollisesti olla haavoittuvia.

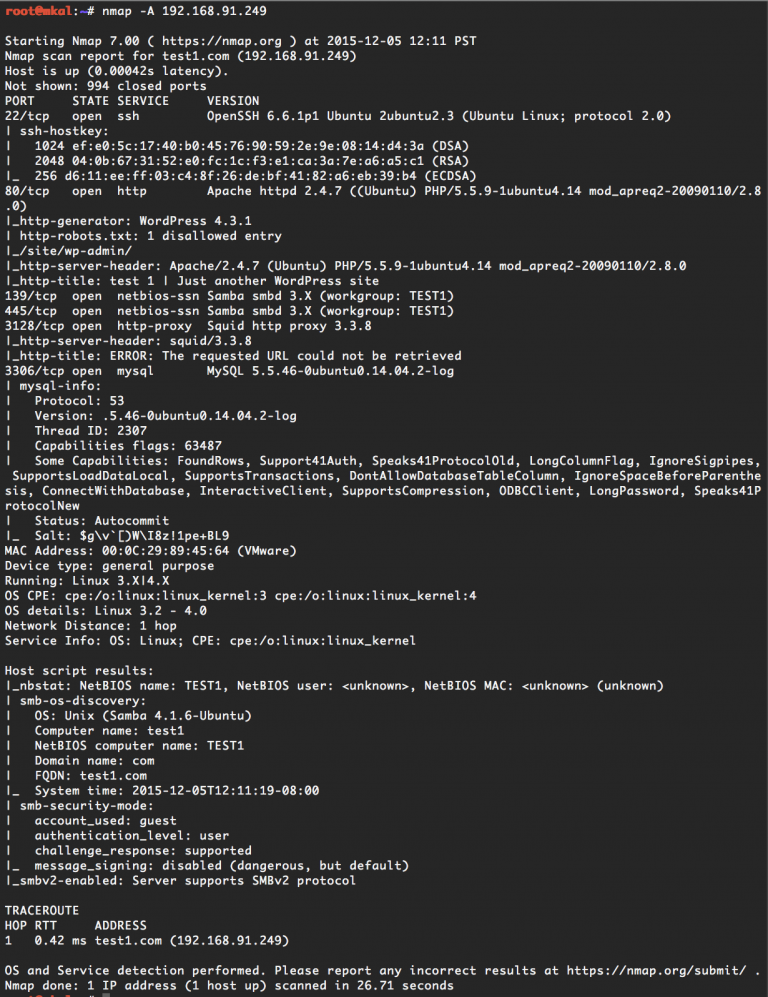

Nmap-skannerin avulla voit kaivaa syvemmälle ja tehdä intensiivisempää skannausta. Voit tehdä tämän käyttämällä -A-vaihtoehtoa:

$ nmap -A 192.168.91.62

Tällöin näet jo paljon enemmän tietoa, kuten palveluversiot, järjestelmäajan, sisällönhallintajärjestelmän ja jopa käyttöjärjestelmän version. Lisäksi saat tiedon myös yksinkertaisista haavoittuvuuksista, kuten heikosta FTP-salasanasta, jos niitä löytyy. Voit lukea lisää Nmapin käytöstä erillisestä artikkelista. Kannattaa käyttää myös muita saatavilla olevia tietolähteitä. On tärkeää ymmärtää, mitä tietoja sinusta on saatavilla verkossa ja voiko hyökkääjä saada tietoja, joihin hänellä ei pitäisi olla pääsyä.

Tässä on joitakin palveluita:

- whois - tämän palvelun avulla voit selvittää julkisesti saatavilla olevat tiedot verkkotunnuksesta, rekisterinpitäjästä, omistajasta ja muista yhteystiedoista;

- recon-ng - hyödyllinen analyysityökalu, joka tulee Kali Linuxin mukana;

- Maltego Chlorine on erittäin suosittu avoimen lähdekoodin työkalu tietojen keräämiseen avoimista lähteistä;

- Netcraft - hyödyllinen työkalu, jonka avulla voit etsiä verkkosivuston aliverkkotunnuksia;

- hackertarget.com/reverse-ip-lookup - avulla voit selvittää, mitä muita sivustoja ip-osoitteessasi on käynnissä.

- Kun olet saanut tiedonkeruun valmiiksi tiedusteluvaiheessa, sinun on siirryttävä skannaukseen, eli etsi suoraan haavoittuvuuksia Kali Linux -sivustolta.

Skannaus

Fuzzingia käytetään usein skannaukseen. Fuzzauksen ideana on lähettää suuri määrä satunnaista dataa sivustollesi, jotta voit yrittää löytää haavoittuvuuksia. Eri työkalut, joita tarkastelemme alla, simuloivat hyökkäyksiä sovelluksen haavoittuvuuden testaamiseksi.

Fuzzing-sovelluksilla voidaan tunnistaa haavoittuvuuksia, mutta parhaiden tulosten saamiseksi kannattaa ymmärtää, miten nämä sovellukset toimivat ja mikä on vika. Jos sinulla on pääsy projektin lähdekoodiin, voit käyttää fuzzingia ja manuaalista analyysiä rinnakkain ongelmien löytämiseksi suuremmalla tarkkuudella. Fuzzing-hyökkäykset ovat hyvin äänekkäitä, koska ne vaativat paljon tiedonsiirtoa. Tunkeutumisenestojärjestelmä huomaa ne, joten sinun on oltava varovainen. Tarkastellaan seuraavaksi työkaluja, joita voidaan käyttää.

WPScan on Rubyllä kirjoitettu avoimen lähdekoodin projekti, joka on tarkoitettu erityisesti WordPressin skannaamiseen. Se on erittäin helppokäyttöinen ja voi olla hyödyllinen sivustoille, jotka käyttävät paljon liitännäisiä tai joita ei päivitetä. Apuohjelma ei tarvitse lähdekoodia ja suorittaa skannaukset etänä.

Nikto on verkkosivustojen haavoittuvuusskanneri. Se toimii paljon pidempään kuin WPSan, mutta se on suunniteltu muuhunkin kuin vain WordPressiin. Se sisältää paljon liitännäisiä, ja se suorittaa paljon kyselyjä skannauksen aikana. Ohjelmisto voi esimerkiksi etsiä tiedoston, joka antaa phpinfo-tietoja. Nikto tuottaa kuitenkin paljon vääriä positiivisia tuloksia, joten tulosteet on analysoitava huolellisesti.

Burp Suite on erittäin tehokas ohjelma haavoittuvuuksien löytämiseen verkkosivustosta tai verkkosovelluksista. Tämä työkalu toimii vain verkkoselaimen kautta. Työkalun avulla voit tarkistaa kaikki verkkosivustolla olevat lomakkeet, tarkistaa eri otsikoiden lähettämisen, nähdä selaimen vastaukset ja pyynnöt, suorittaa aktiivisen URL-skannauksen, suorittaa staattisen javascript-koodianalyysin ja etsiä XSS-haavoittuvuuksia verkkosivustolta. Se on loistava työkalu, mutta se voi vaikuttaa monimutkaiselta.

SQLMap on ohjelma, jolla voidaan etsiä verkkosivuston sql-haavoittuvuuksia. Voit löytää kaikki mahdolliset paikat, joissa SQL-injektioita voidaan suorittaa. Jos esimerkiksi oletat, että id-parametrissa saattaa olla sql-injektio, käytä tätä komentoa

$ sqlmap -u http://example.com/?id=1 -p idOhjelma testaa erityyppisiä tietokantoja, joten voit määrittää vain oikean tietokannan:

$ sqlmap --dbms=MySQL -u http://example.com/?id=1 -p idNäiden komentojen avulla voit testata kenttiä, määrittää erilaisia parametreja, kuten tietokantoja, taulukoita tai salasanoja.

Exploit

Exploitation viimeistelee haavoittuvuuksien etsimisen sivustosta ja tarjoaa haavoittuvuuksien hyödyntämisen järjestelmään tai tietoihin pääsemiseksi. Yleisesti ottaen, jos olet onnistunut löytämään tietoturva-aukot ja sulkemaan ne, sinun ei tarvitse tehdä mitään muuta. Joskus sinun on kuitenkin todistettava, että ongelma on todella vakava.

Haavoittuvuuksien hyväksikäyttöä ei suositella käytettäväksi tuotantojärjestelmissä. koska se voi johtaa ongelmiin. On parempi luoda virtuaalikone ja näyttää jo siinä kaikki tarvittava. Tässä on joitakin työkaluja, joita voit käyttää:

- SQLMap - työkalu sql-haavoittuvuuksien etsimiseen ja niiden hyödyntämiseen;

- Burp Suite - XSS-haavoittuvuuksien etsimiseen ja niiden hyödyntämiseen;

- Metasploit - järjestelmän haavoittuvuuksien hyödyntäminen.

Metasploit on kokonainen penetraatiotestausympäristö, joka sisältää monia valmiita hyväksikäyttöjä. Voit löytää hyväksikäyttöjä ensimmäisessä vaiheessa havaituille asennetuille lisäosille tai palveluille. Tarkastelemme tarkemmin Metasploitin käyttöä tulevassa artikkelissa.

Korjaaminen

Tämä on haavoittuvuuksien etsinnän viimeinen vaihe. Kaiken löydetyn perusteella sinun on tehtävä johtopäätökset ja suljettava kaikki aukot. Kun sinulla on kaikki tiedot haavoittuvuuksista. Priorisoi ja korjaa kaikki löytämäsi. Jos sinä pystyit löytämään nämä haavoittuvuudet, kuka tahansa muu voi löytää ne.

Johtopäätökset

Tässä artikkelissa teimme hyvin pikakurssin verkkosivuston haavoittuvuuksien löytämisestä ja tarkastelimme tärkeimpiä verkkosivuston haavoittuvuuksien etsintäohjelmistoja, joita voit käyttää varmistaaksesi, että resurssisi tai infrastruktuurisi on mahdollisimman turvallinen. Monet näistä työkaluista ovat alan standardeja. Nyt voit miettiä testausstrategiaasi ja yrittää poistaa kaikki haavoittuvuudet.